Kamery bezpieczeństwa Czujniki ruchu są niezbędną częścią każdego systemu bezpieczeństwa w domu lub w firmie. Zapewniają dodatkową warstwę ochrony przed włamywaczami i mogą pomóc w zapobieganiu przestępstwom. W tym przewodniku omówimy podstawy ustawiania i używania czujników ruchu. Kamera bezpieczeństwa System, a także wskazówki i porady, które pomogą Ci chronić Twój dom i biznes.

Rodzaje kamer bezpieczeństwa

Kamery bezpieczeństwa stały się coraz bardziej popularne w ostatnich latach ze względu na ich zdolność do zapewnienia dodatkowej warstwy ochrony dla domów i firm. Dzięki postępowi technologii, obecnie istnieje szeroki wybór typów kamer bezpieczeństwa dostępnych do wyboru, aby spełnić wymagania różnych potrzeb.Ten artykuł zapewni przegląd różnych typów kamer bezpieczeństwa i ich funkcji, ponieważ różne potrzeby wymagają różnych rozwiązań.

Kamery analogowe

Kamery analogowe są najstarszym i najczęstszym typem kamer bezpieczeństwa. Są stosunkowo tanie i zazwyczaj podłączone do rejestratora cyfrowego (DVR) w celu rejestrowania. Kamery analogowe zazwyczaj zapewniają dobrą jakość wideo, ale ich rozdzielczość jest ograniczona.Ograniczenie jest ograniczone i nie można ich podłączyć do sieci.

Kamery IP

Kamery IP to najbardziej zaawansowany typ kamer zabezpieczeń. Są one podłączone do sieci i mogą być dostępne zdalnie za pośrednictwem komputera, laptopa lub smartfona. Kamery IP są droższe niż analogowe, ale oferują lepszą jakość obrazu i mogą być wyposażone w dodatkowe funkcje.Zaprogramowane do wykrywania ruchu, widzenia w nocy i więcej.

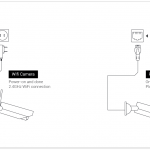

Kamery bezprzewodowe

Kamery bezprzewodowe to świetny wybór, jeśli szukasz łatwej w instalacji kamery bezpieczeństwa. Nie wymagają żadnych kabli i mogą być zainstalowane bez konieczności korzystania z pomocy profesjonalisty. Kamery bezprzewodowe można połączyć z siecią i oferują dobrej jakości obraz.Jakość wieku. Są jednak droższe niż analogowe kamery.

Kamery sferyczne

Kamery sferyczne są zamknięte w obudowie w kształcie dzwonu, co sprawia, że trudno je wykryć. Zazwyczaj są one używane w miejscach, w których ważne jest utrzymanie elementu niespodzianki, takich jak sklepy detaliczne i banki. Kamery sferyczne zapewniają dobrą jakość obrazu i mająSzeroki zakres widzenia.

Kamery PTZ

Kamery PTZ (obrót-skręt-zoom) są typem kamery bezpieczeństwa, która może być sterowana zdalnie. Mogą być programowane do obracania i powiększania określonych obszarów. Kamery PTZ są droższe niż inne rodzaje kamer bezpieczeństwa, ale dają większy zakres możliwości.Z wytrwałością.

Wnioski

Kamery bezpieczeństwa stały się coraz bardziej popularne w ostatnich latach i obecnie dostępnych jest szeroka gama typów, które spełniają różne potrzeby. Ten artykuł zapewnia przegląd różnych typów kamer bezpieczeństwa i ich funkcji. Czy potrzebujesz kamery do monitorowania obiektu, czy też potrzebujesz monitorować swoje mienie, jest wiele opcji, które mogą Ci pomóc w ochronie Twoich dóbr.Jeśli szukasz kamery analogowej prostego użytkowania lub bardziej zaawansowanej kamery IP, z pewnością znajdziesz taki typ, który spełni Twoje potrzeby.

| Typ | Połączenie | Koszt | Funkcje |

|---|---|---|---|

| Analog | DVR – Rejestrator Cyfrowy | Tani | Dobra jakość wideo |

| IP – adres IP | Sieć | Drogi | Jakość obrazu wyższego poziomu, wykrywanie ruchu, widzenie w nocy. |

| Bezprzewodowy | Sieć | Drogi | Dobra jakość obrazu, łatwa w instalacji. |

| Domek | Sieć | Tanie | Dobra jakość obrazu, szeroki zakres widzenia. |

| PTZ | Sieć | Drogi | Może być zdalnie sterowane, obracać i przybliżać. |

Fizyczny dostęp do kamer bezpieczeństwa

Kamery bezpieczeństwa są ważną częścią każdego systemu bezpieczeństwa domowego lub biznesowego. Zapewniają dodatkową warstwę ochrony, aby pomóc w ochronie ludzi, mienia i innych aktywów. Ale jeśli nie są odpowiednio zabezpieczone, mogą być podatne na ataki fizyczne.Oto kilka wskazówek, które pomogą Ci zabezpieczyć Twoje kamery bezpieczeństwa przed fizycznym dostępem i ingerencją.

Kontrole dostępu fizycznego są wyłączane

Pierwszym krokiem w celu ochrony kamer bezpieczeństwa jest wyłączenie kontroli dostępu fizycznego. Oznacza to, że dostęp do kamer jest ograniczony tylko do upoważnionych osób. Najprostszym sposobem na to jest zainstalowanie zamków na kamerach lub wykorzystanie systemu dostępu zabezpieczonego hasłem.System kontroli dostępu. To zapobiegnie nieautoryzowanym osobom w dostępie do kamer i manipulowaniu nimi.

Tamperowanie fizyczne

Innym sposobem na ochronę kamer bezpieczeństwa jest zapobieganie fizycznej ingerencji. Można to zrobić, instalując kamery w bezpiecznych miejscach, takich jak za zamkniętymi drzwiami lub w obudowach. Jeśli to możliwe, użyj śrub odpornych na manipulacje, aby zabezpieczyć kamery.Utrudnij nieautoryzowanym osobom dostęp do nich. Powinieneś także regularnie sprawdzać kamery w poszukiwaniu oznak nieuprawnionych ingerencji.

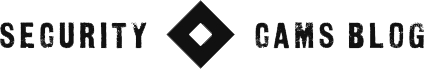

Cyber dostęp do kamer bezpieczeństwa

Kamery bezpieczeństwa są szeroko stosowane jako środek ochrony do monitorowania i pomagania w obserwowaniu naszych domów, biznesów i innych cennych aktywów. Jednak te kamery mogą być również uzyskiwane i manipulowane przez hakerów. W tym artykule omówimy różnice między tymi kamerami i sposoby, w jaki można je chronić przed nieautoryzowanym dostępem.W jaki sposób można uzyskać dostęp do kamer bezpieczeństwa i jakie środki należy podjąć, aby zapobiec takiemu dostępowi?

Bezpieczeństwo sieci

Pierwszym krokiem w celu zapobiegania nieautoryzowanemu dostępowi do kamer bezpieczeństwa jest zapewnienie, że sieć, do której są one podłączone, jest bezpieczna. Obejmuje to użycie silnego hasła do dostępu do sieci, wprowadzanie protokołów szyfrowania, wyłączenie dostępu zdalnego iRegularne aktualizowanie oprogramowania routera. Ponadto ważne jest, aby być świadomym jakiejkolwiek podejrzanej aktywności w sieci lub wszelkich urządzeniach do niej podłączonych.

Pominięcie uwierzytelniania

W niektórych przypadkach hakerzy mogą przechodzić protokoły uwierzytelniania i uzyskiwać dostęp do kamer bezpieczeństwa. Można to zrobić wykorzystując luki w systemie, takie jak słabe hasła, przestarzałe oprogramowanie i niezaktualizowane luki zabezpieczeń. Aby zapobiec temu,Ważne jest regularne aktualizowanie oprogramowania w kamerach, stosowanie silnych haseł i upewnianie się, że wszelkie luki w zabezpieczeniach są natychmiast łatane.

Aby zapewnić dalszą ochronę kamer bezpieczeństwa przed dostępem do sieci, ważne jest również wykorzystanie sieci prywatnej wirtualnej (VPN), aby ustanowić bezpieczne połączenie między kamerami a siecią. To zapewni, że wszystkie ruchy będą szyfrowane i bezpieczne. PonadtoTo dodatkowa warstwa bezpieczeństwa, zaleca się również użycie uwierzytelniania dwuskładnikowego.

Poprzez postępowanie według tych kroków i podjęcie niezbędnych środków ostrożności, możesz pomóc chronić swoje kamery bezpieczeństwa przed nieautoryzowanym dostępem.

Exploatowanie podatności

Identyfikowanie luk w zabezpieczeniach

Pierwszym krokiem w wykorzystywaniu kamer bezpieczeństwa jest wykrycie wszelkich podatności w systemie. Można to zrobić przeprowadzając skanowanie podatności w celu wykrycia słabych punktów, które można wykorzystać. Można to zrobić za pomocą narzędzi automatycznych.Zidentyfikowane zostały luki w zabezpieczeniach, można to zrobić za pomocą narzędzi analitycznych lub ręcznie poprzez analizowanie konfiguracji systemu. Kiedy luki zostały zidentyfikowane, ważne jest zrozumienie, w jaki sposób mogą zostać wykorzystane do uzyskania dostępu do systemu.

2 Wykorzystywanie Luki Bezpieczeństwa

Kamery bezpieczeństwa mogą być podatne na wykorzystanie, co czyni je łatwym celem dla złośliwych aktorów. Istnieje wiele sposobów wykorzystania kamer bezpieczeństwa, takich jak wykorzystywanie domyślnych haseł i słabego szyfrowania, wykorzystywanie słabych protokołów uwierzytelniania, a także wykorzystywanie bezpiecznych włamanie.Exploatowanie przepełnień buforów.

| Eksploatacja | Opis |

|---|---|

| Hasła Domyślne i Słabe Szyfrowanie | Wiele kamer bezpieczeństwa ma domyślne hasła, które można łatwo znaleźć w Internecie. Jeśli kamera używa słabej szyfrowania, atakujący mogą uzyskać dostęp do strumienia wideo bez autoryzacji. |

| Protokoły słabej autentykacji | Niektóre kamery bezpieczeństwa używają przestarzałych protokołów uwierzytelniania, które łatwo można obejść przez atakujących. |

| Przepełnienia bufora | Przepełnienie bufora może być wykorzystane do wyłudzenia dostępu do kamer bezpieczeństwa. Atakujący mogą wysłać szkodliwy kod do kamery, który może zostać wykorzystany do uzyskania dostępu do strumienia wideo. |

Exploowanie tych luk bezpieczeństwa pozwala atakantom uzyskać dostęp do obrazu z kamery bezpieczeństwa, omijając normalne środki bezpieczeństwa. Dlatego ważne jest, aby wszystkie kamery bezpieczeństwa korzystały z najnowszych środków i protokołów bezpieczeństwa.Chronić przesył wideo przed nieautoryzowanym dostępem.

Ataki Inżynierii Społecznej

Atacuri de inginerie socială sunt una dintre cele mai comune modalități de a obține acces la camere de securitate. Aceste atacuri implică manipularea victimelor pentru a dezvălui informații confidentiale sau pentru a permite accesul la zone restricționate. Iată câteva din modurile prin care atacatorii intră în aceste sisteme: folosirea de tehnici de phishing, așa-numitele „atacuri sociale”, utilizarea de parole slabe și exploatarea de vulnerabilități de securitate.Można wykorzystać inżynierię społeczną do uzyskania dostępu do kamer bezpieczeństwa.

- Ataki phishingowe: W atakach phishingowych napastnicy wysyłają maile do potencjalnych ofiar, próbując wyciągnąć od nich poufne informacje lub wykonać jakąś akcję. Na przykład napastnicy mogą wysłać e-mail, który wygląda jak pochodzący od prawdziwej firmy, pytając ofiarę o jakieś dane lub prosząc ją o podjęcie jakiejś akcji.Szukanie danych logowania do systemu zabezpieczeń. System kamer Kropka.

- Ataki oszustwa: W ataku oszustwa napastnicy używają fizycznych metod, aby wyciągnąć od ofiar poufne informacje. Na przykład napastnicy mogą pozostawić dysk USB w obszarze, w którym istnieje duże prawdopodobieństwo, że zostanie znaleziony i podniesiony przez potencjalną ofiarę. Dysk USB może zawierać złośliwe oprogramowanie, które może uzyskać dostęp do danych osobowych i innych informacji osobistych z komputera ofiary.Może zawierać złośliwe oprogramowanie, które może dać atakującym dostęp do komputera ofiary lub systemu kamer bezpieczeństwa.

- Ataki pretekstowe: W ataku pretekstowym atakujący wykorzystują fałszerstwo, aby wyciągnąć od ofiar poufne informacje. Na przykład atakujący mogą zadzwonić do ofiary i udawać pracownika obsługi klienta, prosząc o dane do logowania do zabezpieczenia.System kamer.

- Ataki tailgatingu: W ataku tailgatingu atakujący śledzą ofiary do ograniczonych obszarów, aby uzyskać dostęp. Na przykład, atakujący mogą śledzić ofiarę do budynku, a następnie wykorzystać kartę dostępu ofiary, aby uzyskać dostęp do systemu kamer bezpieczeństwa.Stem. = Stem

- Ataki podsłuchiwania: W ataku podsłuchiwania, atakujący używają metod wizualnych, aby uzyskać dostęp do poufnych informacji. Na przykład, atakujący mogą obserwować, jak ofiara wpisuje swoje dane logowania do systemu kamer bezpieczeństwa.

Te sposoby to tylko niektóre z metod, jakimi napastnicy mogą wykorzystać inżynierię społeczną do uzyskania dostępu do kamer zabezpieczeń. Ważne jest, aby być świadomym tych zagrożeń i podjąć kroki w celu ich zabezpieczenia. Edukowanie pracowników na temat zagrożeń ataków inżynierii społecznej, wprowadzanie procedur bezpieczeństwa i ocena systemu ochrony to tylko kilka sposobów, aby zapobiec takim atakom.Implementowanie polityk ograniczających dostęp do wrażliwych informacji oraz stosowanie uwierzytelniania wieloskładnikowego mogą wszystko pomóc w ochronie przed atakami inżynierii społecznej.

1 Manipulacja Personelu

Tworzenie dostępu do kamer bezpieczeństwa może być osiągnięte poprzez manipulację personelu. Istnieją pewne kroki, które należy podjąć, aby zapewnić sobie dostęp do kamer bezpieczeństwa bez wykrycia.

- Studiuj rutynę personelu ochrony i szukaj okazji do jej wykorzystania.

- Gromadź jak najwięcej informacji na temat personelu ochrony, takich jak ich imiona, zmiany itp.

- Znajdź ich słabości, takie jak uzależnienie od hazardu lub alkoholu.

- Stwórz fałszywą tożsamość, np. jako mechanik lub konsultant bezpieczeństwa.

- Zdobądź ich zaufanie, oferując im pieniądze, prezenty lub inne łaski.

- Wykorzystaj ich słabości, oferując im więcej pieniędzy lub prezenty, aby uzyskać dostęp do kamer bezpieczeństwa.

- Gdy już uzyskasz dostęp, upewnij się, że usuniesz wszelkie ślady swojej działalności.

’2 Wykorzystywanie błędów ludzkich’

Explotowanie ludzkich błędów jest jednym z najskuteczniejszych sposobów dostania się do kamer bezpieczeństwa. Polega to na wykorzystaniu lekkomyślności lub błędów operatorów kamer, techników lub innych pracowników. Oto niektóre z najczęstszych metod wykorzystywania.Błąd ludzki, aby dostać się do kamer bezpieczeństwa.

- Inżynieria społeczna – polega to na wykorzystywaniu oszustw lub manipulacji w celu oszukania personelu w celu uzyskania poufnych informacji lub udzielenia dostępu do kamer bezpieczeństwa.

- Ludzie nie są zbyt dobrzy w pamiętaniu haseł, a jeśli osoby zapominają swoje hasła lub używają tego samego hasła dla wielu systemów, może to być łatwe do uzyskania dostępu do kamer.

- Jeśli sieci kamer bezpieczeństwa nie są odpowiednio zabezpieczone, łatwo jest je włamać.

- Jeśli kamery bezpieczeństwa działają na przestarzałym oprogramowaniu, łatwo jest wykorzystać wszelkie luki w oprogramowaniu.

- Jeśli sprzęt nie jest właściwie zabezpieczony, łatwo jest uzyskać fizyczny dostęp do kamer.

Wykorzystywanie błędów ludzkich może być bardzo skutecznym sposobem włamywania się do kamer bezpieczeństwa, ale powinno się to robić z ostrożnością i tylko w sposób prawny i etyczny.

Ataki bezprzewodowe

Ataki bezprzewodowe są jednym z najpopularniejszych sposobów uzyskania dostępu do kamer bezpieczeństwa. Dzięki nim łatwo można wykorzystać znane luki i uzyskać dostęp do kamer. Oto niektóre z najczęstszych ataków bezprzewodowych:

- Atak szpiegowania Wi-Fi – ten atak jest używany do przechwytywania i analizowania pakietów danych na bezprzewodowej sieci. Można go użyć do uzyskania dostępu do strumienia wideo z kamery bezpieczeństwa, a także do innych danych przesyłanych do i od kamery.

- Atakowanie – Atakujący może wykorzystać atakowanie do uniemożliwienia dostępu do sygnału bezprzewodowego kamery, co uniemożliwi jej działanie i zakłóci jej komunikację.

- Atak Man-in-the-middle – Atakujący może wykorzystać atak man-in-the-middle w celu przechwytywania i modyfikowania danych przesyłanych do i z kamery bezpieczeństwa. Może to być wykorzystane do uzyskania dostępu do kamery, a także do manipulowania jej ustawieniami.

- Atak powtórzenia – atak powtórzenia jest używany do wysłania ponownie pakietów danych zarejestrowanych w sieci bezprzewodowej. To może być użyte do uzyskania dostępu do kamery, jak również innych danych wysyłanych do i od kamery.

- Atakowanie punktów dostępowych – Atakujący może wykorzystać złośliwy punkt dostępowy, aby uzyskać dostęp do sieci bezprzewodowej kamery. Atakujący może następnie wykorzystać ten dostęp, aby uzyskać dostęp do kamery, a także innych danych wysyłanych do i z kamery.

Ataki typu odmowy usługi

Atak DoS (Denial of Service) to rodzaj ataku cybernetycznego, który ma na celu uniemożliwienie użytkownikom dostępu do zasobów komputera lub sieci. Zazwyczaj jest wykonywany poprzez zalewanie systemu celowego złośliwym ruchem sieciowym lub przeszkadzanie w świadczeniu usług.Gospodarz podłączony do Internetu.

Ataki DoS mogą mieć szeroki zakres skutków dla celowego systemu, w tym:

- Zmniejszona wydajność sieci

- Niemożność dostępu do niektórych witryn internetowych

- Niezdolność do wysyłania lub odbierania e-maili.

- Niemożność dostępu lub korzystania z niektórych usług.

- Niemożność dostępu lub użycia kamer bezpieczeństwa.

Aby chronić swoje kamery bezpieczeństwa przed atakiem DoS, ważne jest, aby mieć wdrożoną kompleksową strategię bezpieczeństwa. Powinna ona obejmować następujące kroki:

- Zainstaluj i skonfiguruj zaporę sieciową w sieci.

- Zachowaj system na bieżąco z najnowszymi poprawkami bezpieczeństwa.

- Monitorowanie sieci w celu wykrycia podejrzanych działań.

- Ogranicz liczbę otwartych portów w sieci.

- Zainstaluj system prewencji przeciw włamaniom.

- Zaimplementować ograniczanie przepustowości.

Poprzez podjęcie tych kroków możesz chronić swoje kamery bezpieczeństwa przed atakiem DoS i zapewnić, aby pozostały funkcjonalne i dostępne dla Ciebie.

Często Zadawane Pytania

Jakie są kroki związane z uzyskaniem dostępu do kamer bezpieczeństwa?

- Krok 1: Wybierz typ kamery bezpieczeństwa, do której chcesz uzyskać dostęp. Istnieje wiele rodzajów kamer bezpieczeństwa, takich jak kamery IP, analogowe i bezprzewodowe.

- Krok 2: Przeprowadź badania nad systemem kamer bezpieczeństwa, do którego próbujesz uzyskać dostęp. Różne systemy kamer bezpieczeństwa mają różne protokoły, więc będziesz musiał wiedzieć, z jakim typem systemu masz do czynienia.

- Krok 3: Pobierz niezbędne oprogramowanie. W zależności od typu systemu monitorowania bezpieczeństwa, do którego dostęp będziesz uzyskiwać, będziesz musiał pobrać odpowiednie oprogramowanie. Może to być cokolwiek, od przeglądarki internetowej po aplikację mobilną lub klienta desktopowego.

- Krok 4: Podłącz się do systemu kamer bezpieczeństwa. W zależności od rodzaju systemu, do którego się dostępuje, konieczne będzie podłączenie go za pomocą połączenia przewodowego lub bezprzewodowego.

- Krok 5: Uzyskaj dostęp do strumienia z kamer bezpieczeństwa. Po połączeniu z systemem możesz uzyskać dostęp do strumienia z kamer bezpieczeństwa i rozpocząć przeglądanie wideo lub wykonywanie zdjęć.

Czy jest możliwe hakowanie kamery do monitoringu?

Czy istnieje możliwość włamania się do kamery do monitorowania? Kamerki do monitorowania są używane do zapewnienia bezpieczeństwa i monitorowania aktywności w określonym obszarze. Często są one podłączone do sieci, co czyni je podatnymi na ataki cybernetyczne.

Odpowiedź brzmi tak, jest możliwe zhakowanie kamery do monitorowania. Jednak nie jest to łatwe zadanie i wymaga określonego poziomu wiedzy technicznej. Oto niektóre sposoby, w jakie haker może próbować uzyskać dostęp do kamery monitorującej:

- Exploatowanie luk w oprogramowaniu lub firmware aparatu.

- Odczytywanie i odszyfrowywanie bezprzewodowych sygnałów kamery.

- Użycie ataku siłowego do zgadywania nazwy użytkownika i hasła aparatu.

- Użycie fizycznego urządzenia do uzyskania dostępu do fizycznych komponentów aparatu.

Ważne jest zauważyć, że hakowanie kamery do monitoringu jest nielegalne i może mieć poważne konsekwencje. Najlepiej podjąć kroki, aby chronić swoje kamery do monitorowania przed atakami cybernetycznymi. Obejmuje to regularne aktualizowanie oprogramowania kamery, stosowanie silnych haseł i zapewnianie zabezpieczeń sieci.Hasła szyfrowania i szyfrowania sygnałów bezprzewodowych kamery.

3. Jakie narzędzia są wymagane do hakowania kamer monitoringu?

Aby pomyślnie zhakować kamerę monitoringu, będziesz potrzebować konkretnych narzędzi. W zależności od typu kamery i funkcji bezpieczeństwa, może być wymagane różne narzędzia. Oto lista najczęściej używanych narzędzi do hakowania kamer monitoringu:

- Komputer z adapter bezprzewodowym.

- Skaner sieciowy.

- Sniffer pakietów

- Skaner podatności.

- Skaner portów.

- Analizator protokołów

- Skaner aplikacji internetowych.

- Radio zdefiniowane programowo

- Framework eksploatacji.

Kiedy korzystasz z tych narzędzi, ważne jest, aby podjąć niezbędne środki bezpieczeństwa, aby zapobiec wykryciu twoich działań. Dodatkowo ważne jest, aby przeprowadzić badania dotyczące określonej kamery, którą chcesz sforsować, aby określić, które narzędzie należy użyć.Techniki i metody mogą być odpowiednie.

Jakie środki bezpieczeństwa należy podjąć, gdy próbuje się uzyskać dostęp do kamer monitoringu?

Podczas próby uzyskania dostępu do kamer bezpieczeństwa ważne jest podjęcie następujących środków ostrożności:

- Bądź świadomy prawnych konsekwencji. W zależności od rodzaju kamery bezpieczeństwa, dostęp do niej bez zgody właściciela może być uznany za przestępstwo. Upewnij się, że sprawdzasz lokalne prawa i przepisy, aby upewnić się, że nie łamiesz żadnych praw.

- Bądź świadomy jego technicznych implikacji. Kamer bezpieczeństwa mają szereg funkcji, takich jak wykrywanie ruchu, które mogą zostać uruchomione, gdy ktoś próbuje wejść do systemu. Upewnij się, aby zapoznać się z funkcjami kamery bezpieczeństwa przed podjęciem decyzji.Próbując do niego dostać się.

- Uważaj na fizyczne skutki. Kamerki bezpieczeństwa często są umieszczane w miejscach, w których można je łatwo spreparować, np. na wysokości ścian lub sufitów. Upewnij się, że zachowasz ostrożność podczas próby dostępu do kamery, ponieważ możesz łatwo dostać porażenia prądem.Zraniony lub ranny.

- Bądź świadomy potencjalnych ryzyk. Próba dostępu do kamery bezpieczeństwa może skutkować utratą danych lub ujawnieniem poufnych informacji. Upewnij się, że rozważysz potencjalne ryzyka przed próbą dostępu do kamery bezpieczeństwa.

Przez podjęcie niezbędnych środków bezpieczeństwa możesz pomóc w zapewnieniu, że nie łamiesz żadnych praw ani nie narażasz się na ryzyko, próbując wejść do kamer bezpieczeństwa.

Czy istnieją jakieś zagrożenia związane z hakowaniem kamer monitoringu?

Włamanie się do kamer bezpieczeństwa może stanowić poważne zagrożenie dla Twojego bezpieczeństwa, bezpieczeństwa innych, a nawet dla bezpieczeństwa. Bezpieczeństwo kamery Oto niektóre potencjalne ryzyka związane z hakowaniem kamer do monitoringu:

- Ryzyko prawne: Włamanie się do kamery monitorującej może być naruszeniem federalnych lub stanowych przepisów, w zależności od miejsca, w którym mieszkasz. W niektórych przypadkach może być nawet uważane za rodzaj przestępstwa komputerowego.

- Ryzyka prywatności: Włamanie się do kamery może umożliwić dostęp do prywatnych informacji, które są rejestrowane, takich jak rozmowy lub obrazy osób, które nie wyraziły zgody na rejestrowanie ich obrazów.

- Ryzyka bezpieczeństwa: jeśli haker uzyska dostęp do oprogramowania aparatu, może potencjalnie kontrolować aparat, w tym zmieniać jego ustawienia lub nawet całkowicie go wyłączyć.

- Ryzyka reputacji: jeśli hakerowi uda się uzyskać dostęp do strumienia z kamery i następnie opublikować obraz online, może to negatywnie wpłynąć na reputację właściciela kamery.

Dlatego ważne jest, aby zważyć ryzyko włamania się do kamery monitorującej na potencjalne korzyści przed próbą. Ważne jest również zbadanie praw i przepisów swojego stanu lub kraju przed próbą włamania się do jakiejkolwiek ochrony.Ty kamera.

Wnioski

Kamerzyki bezpieczeństwa stanowią nieoceniony narzędzie do zapewnienia bezpieczeństwa Twojego domu i firmy. Przestrzegając kroków opisanych w tej instrukcji, możesz łatwo i skutecznie wejść do kamer bezpieczeństwa i chronić swoją własność przed potencjalnymi zagrożeniami. Dzięki odpowiedniemu wykorzystaniu kamer bezpieczeństwa, możesz mieć pewność, że Twoje mienie zostanie zabezpieczone.Instalacja, konserwacja i monitorowanie kamer bezpieczeństwa zapewnia bezpieczeństwo twojemu domowi i biznesowi. Dodatkowo, prawidłowe używanie i wiedza o kamerach bezpieczeństwa pozwalają zapewnić bezpieczeństwo twojej rodzinie i pracownikom przed potencjalnym zagrożeniem.Zawsze pamiętaj, aby przestrzegać przepisów i przepisów dotyczących używania kamer bezpieczeństwa, aby zapewnić, że Twój system bezpieczeństwa jest zgodny i skuteczny.

Odnośniki

- CNET – Jak zabezpieczyć swój system kamer domowych

- TechRadar – Jak skonfigurować i zabezpieczyć system kamer bezpieczeństwa w domu

- Verizon – Co powinieneś wiedzieć o kamerach bezpieczeństwa

- JakToGeek – Jak ustawić kamery bezpieczeństwa i rejestratory wideo cyfrowe (DVR).

- CNET – Jak chronić swoje kamery bezpieczeństwa przed hakowaniem