Czy chcesz wiedzieć, jak włamać się? Kamery bezpieczeństwa Wielu ludzi nie zdaje sobie sprawy, że kamery bezpieczeństwa mogą zostać zhakowane, a dla cyberprzestępców może to być łatwe zadanie, aby uzyskać dostęp do Twojego domu lub biznesu. W tym artykule przyjrzymy się różnym metodom, jakie hakerzy wykorzystują do włamania się do systemu bezpieczeństwa.Jak chronić się przed atakami hakerów za pomocą kamer?

Rodzaje kamer bezpieczeństwa

Kamery bezpieczeństwa dostępne są w różnych kształtach, rozmiarach i stylu, z własnymi unikalnymi cechami i funkcjami. W zależności od rodzaju systemu monitoringu, następujące są najbardziej powszechne typy kamer bezpieczeństwa:

- Kamery sferyczne: Są to kamery stałe, które mają kształt półkuli i mogą być zamontowane do sufitu lub ściany. Często używane są w sklepach detalicznych i innych wewnętrznych lokalizacjach do monitorowania ludzi.

- Kamery kulowe: te kamery mają cylindryczny kształt i mogą być używane zarówno wewnątrz, jak i na zewnątrz. Zazwyczaj zapewniają szeroki kąt widzenia monitorowanego obszaru.

- Kamery PTZ: PTZ oznacza Pan-Tilt-Zoom i są to kamery z napędem, które można zdalnie kontrolować, aby poruszać się i przybliżać do określonych obszarów zainteresowania. Można je stosować zarówno do monitoringu wewnątrz, jak i na zewnątrz pomieszczeń.

- Kamery IP: IP oznacza protokół internetowy, a te kamery są podłączone do sieci i mogą być dostępne z dowolnego miejsca z połączeniem internetowym. Często są używane do zdalnego monitorowania i mogą dostarczać obraz w wysokiej rozdzielczości.

- Kamery bezprzewodowe: Kamery bezprzewodowe stają się coraz bardziej popularne, ponieważ zapewniają większą elastyczność w zakresie instalacji i mogą być używane w miejscach, w których instalacja kabli nie jest opcją. Są one zazwyczaj używane w miejscach zewnętrznych i muszą być zasilane zewnętrznie.Połączono z źródłem zasilania.

Jak działają kamery bezpieczeństwa

Kamery bezpieczeństwa są świetnym narzędziem do odstraszania przestępstw i dostarczania dowodów przestępczej działalności. Działają one poprzez nagrywanie i przesyłanie obrazów ludzi i obiektów w danym obszarze. Oto jak one działają:

- A = A Kamera bezpieczeństwa Uchwyca obrazy za pomocą obiektywu i czujnika obrazu cyfrowego.

- Obraz jest następnie przetwarzany i przechowywany na karcie pamięci wewnętrznej lub na zewnętrznym dysku twardym.

- Obrazy mogą być następnie wyświetlane na monitorze lub przesyłane przez sieć IP.

- Obrazy również mogą być wysyłane do zdalnego serwera w celu przechowywania i analizy.

- Obrazy można uzyskać poprzez bezpieczny portal internetowy, dzięki czemu można monitorować obszar z dowolnego miejsca.

Kamery bezpieczeństwa często są używane w połączeniu z innymi środkami bezpieczeństwa, takimi jak czujniki ruchu i systemy kontroli dostępu, aby zapewnić kompleksowe rozwiązanie bezpieczeństwa.

Co jest potrzebne, aby włamać się do kamery bezpieczeństwa?

Włamanie się do kamery bezpieczeństwa jest bardzo poważnym przestępstwem i nigdy nie powinno być próbowane. Jeśli jednak jesteś ciekawy, jak to zrobić, potrzebne będą Ci określone narzędzia i techniki, aby odnieść sukces.

Pierwszą rzeczą, jakiej będziesz potrzebować, jest komputer z dostępem do Internetu. Ten komputer powinien być zabezpieczony przed włamywaczami lub przestępcami, którzy mogliby próbować się do niego dostać. Potrzebować będziesz także dobrego rozumienia systemu operacyjnego kamery bezpieczeństwa i tego, jak działa.Orki.

Gdy uzyskasz dostęp do kamery bezpieczeństwa, będziesz musiał znaleźć sposób na przejęcie kontroli nad kamerą. Jest kilka sposobów na to, takich jak użycie programu, wykorzystanie luki w oprogramowaniu kamery lub użycie backdoory. Każde z tych rozwiązań może być skuteczne.Te metody mają swoje własne ryzyko i korzyści, i powinieneś dokładnie zbadać każdą z nich przed próbą ich wykonania.

Po uzyskaniu kontroli nad kamerą będziesz musiał mieć możliwość oglądania nagrywanego obrazu. Aby to zrobić, będziesz musiał zainstalować specjalne oprogramowanie umożliwiające zdalny podgląd. Ten rodzaj oprogramowania może być trudny do znalezienia, więc może trzeba będzie poszukać go w Internecie.Szukaj pomocy od profesjonalnego hakera, aby uzyskać odpowiedni program.

Ostatecznie będziesz musiał trzymać hackowanie kamery bezpieczeństwa w tajemnicy. Nawet jeśli uda Ci się uzyskać kontrolę nad kamerą, ważne jest, aby Twoje działania były dyskretne, aby uniknąć wykrycia. Upewnij się, że twoja tożsamość pozostanie ukryta, użyj szyfrowania, aby zabezpieczyć wszystkie połączenia i działania, które wykonujesz.Unikaj translacje 'tion kiedy to możliwe, i nigdy nie dziel się swoimi osiągnięciami z nikim innym.

Poprzez wykonywanie tych kroków i korzystanie z odpowiednich narzędzi i technik, możesz nauczyć się, jak włamać się do kamery bezpieczeństwa. Jednak ważne jest, aby pamiętać, że włamanie się do kamery bezpieczeństwa jest poważnym przestępstwem i nigdy nie należy próbować go bez uprzedniej zgody właściciela.Pomoc profesjonalisty.

Techniki Hakiowania Zwykłych Kamer Bezpieczeństwa

Kamerki bezpieczeństwa stają się coraz bardziej popularnym narzędziem do zabezpieczenia domu i monitorowania. Niestety, oznacza to również, że są coraz bardziej narażone na hakowanie. W tym artykule omówimy niektóre z najczęstszych przypadków hakowania kamer bezpieczeństwa.Jakie techniki i jak się przed nimi chronić.

Technika pierwsza zwana jest „brutalną siłą”. Polega ona na próbie wszystkich możliwych kombinacji haseł i nazw użytkowników, aż haker uzyska dostęp do kamery. Ten typ ataku jest często stosowany wobec kamer o słabych hasłach, ponieważ może to trwać bardzo długo.Aby chronić się przed atakiem tego typu, upewnij się, że używasz silnego, unikalnego hasła, które nie jest łatwe do zgadnięcia.

Innym powszechnie stosowanym technikom jest tzw. „inżynieria społeczna”. Polega ona na wykorzystaniu technik psychologicznych do manipulowania ludźmi w celu uzyskania wrażliwych informacji, takich jak hasła. Na przykład, haker może zadzwonić do twojego domu i udawać, że jest z firmy technicznej.Nigdy nie udzielaj poufnych informacji nikomu, kto dzwoni lub wysyła Ci e-maile, aby „naprawić” Twoją kamerę. Poproś o swoje hasło tylko wtedy, gdy jesteś pewien, że pochodzi ono od prawdziwego członka zespołu wsparcia.

Technika trzecia to „malware”. Polega ona na wykorzystaniu złośliwego oprogramowania do uzyskania dostępu do kamery. Ten rodzaj ataku często jest używany w połączeniu z innymi metodami, takimi jak phishing lub brute force. Aby uchronić się przed złośliwym oprogramowaniem, upewnij się, żeUpewnij się, aby oprogramowanie swojej kamery bezpieczeństwa było zawsze aktualne i zainstaluj oprogramowanie antywirusowe na swoim komputerze.

Czwarta technika nazywa się „inżynierią odwrotną”. Polega ona na analizowaniu kodu oprogramowania aparatu, aby odkryć wszelkie luki, które można wykorzystać. Aby chronić się przed takim atakiem, upewnij się, że twój aparat ma zaktualizowane oprogramowanie firmware.Upewnić, aby oprogramowanie było zaktualizowane i zapewnić, aby nie było dostępne dla publiczności.

ăcut să acceseze fizic camera. Acest lucru ar putea fi realizat prin spargerea în clădirea unde se află camera sau prin simpla deconectare a camerei de la conexiunea sa.Aby uchronić się przed tym rodzajem ataku, upewnij się, że budynek, w którym jest Twoja kamera, jest bezpieczny i że nikt nie ma dostępu do źródła zasilania.

Po przestrzeganiu tych wskazówek powinieneś być w stanie ochronić się przed większością technik hackingu kamer bezpieczeństwa. Jednak jeśli podejrzewasz, że twoja kamera została zhakowana, ważne jest, aby natychmiast podjąć działania. Skontaktuj się z producentem kamery i dostawcą usług sieciowych, aby ustalić, co należy zrobić.Zgłoś incydent policji i pamiętaj o regularnej zmianie haseł.

Jak się bronić przed hakowaniem kamer bezpieczeństwa

Kamery bezpieczeństwa są ważnym narzędziem do monitorowania i ochrony mienia, ale mogą także być podatne na hacking. Dobra wiadomość jest taka, że istnieją kroki, które można podjąć, aby chronić swoje bezpieczeństwo. System kamer Ochrona twoich kamer przed cyberatakami. Oto kilka wskazówek, które pomogą Ci zabezpieczyć swoje kamery bezpieczeństwa.

Regularnie zmieniaj domyślne hasła: Większość kamer bezpieczeństwa ma domyślne hasło, które jest łatwe do zgadnięcia. Ważne jest, aby regularnie zmieniać hasła do kamer, aby utrudnić hakerom dostęp.

Regularne aktualizuj oprogramowanie firmowego: aktualizacje oprogramowania firmowego mogą pomóc w ochronie twojego systemu kamer bezpieczeństwa przed nowymi lukami bezpieczeństwa. Upewnij się, że regularnie sprawdzasz dostępność aktualizacji i instalujesz je, gdy tylko są dostępne.

3. Użyj szyfrowania: szyfrowanie jest sposobem na zamieszanie danych, aby mogły być odczytane tylko przez odbiorcę. Upewnij się, że używasz szyfrowania podczas przesyłania danych z twoich kamer bezpieczeństwa do komputera lub innych urządzeń.

Użyj bezpiecznej sieci bezprzewodowej z mocnym hasłem, aby zabezpieczyć system kamer bezpieczeństwa przed hakerami. Możesz również rozważyć użycie dodatkowej zapory sieciowej w celu dalszego zabezpieczenia swojej sieci.

Regularnie monitoruj swój system kamer monitorowania w celu wykrycia niepokojących aktywności. Oglądaj niezwykłe logowania lub aktywności, które mogą wskazywać na możliwe włamanie.

Poprzez wykonanie tych prostych kroków, możesz pomóc chronić swój system kamer bezpieczeństwa przed hakerami. Kamera bezpieczeństwa może dostarczyć cennej warstwy bezpieczeństwa, ale ważne jest, aby zrozumieć potencjalne zagrożenia z nimi związane. Poświęcenie czasu na zapewnienie bezpieczeństwa jest kluczowe.Twój system może pomóc zapewnić, że Twoje kamery pozostaną bezpieczne i zabezpieczone.

Implikacje etyczne i prawne włamania do kamer bezpieczeństwa.

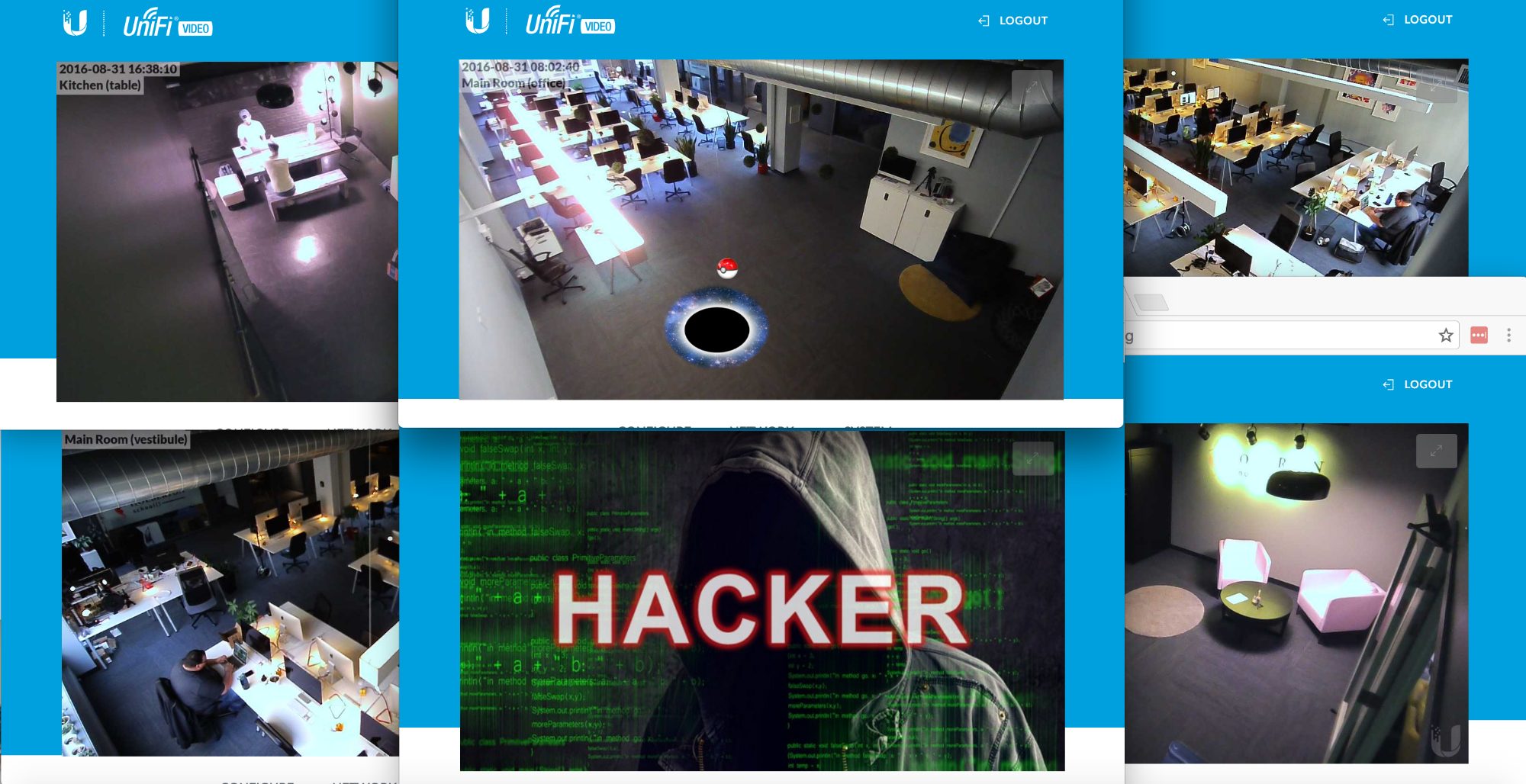

Kamery bezpieczeństwa stały się integralną częścią naszego życia. Są używane w miejscach publicznych, biznesach, a nawet w domach w celu zapewnienia monitoringu i bezpieczeństwa. Niestety, ze względu na ich popularność, kamery bezpieczeństwa stały się celem dla hakerów. W związku z tym, ważne jest, aby zapewnić, aby systemy monitorowania były dobrze chronione przed atakami.To jest artykuł, przedyskutujemy jak włamać się do kamer bezpieczeństwa i etyczne i prawne implikacje tego czynu.

Hacking do kamer bezpieczeństwa nie jest tak trudny, jak może się wydawać. Przy odpowiedniej wiedzy i narzędziach, haker może uzyskać dostęp do łącza kamery i kontrolować je. Można to zrobić wykorzystując słabości systemu bezpieczeństwa, takie jak nieaktualne oprogramowanie.Słabe hasło lub brak szyfrowania. Gdy haker uzyska dostęp do kamery, może oglądać, nagrywać i nawet modyfikować materiały.

Podczas gdy możliwe jest włamanie się do kamer bezpieczeństwa, ważne jest, aby zrozumieć etyczne i prawne konsekwencje tego czynu. Włamanie się do kamer bezpieczeństwa jest nielegalne w wielu krajach i może skutkować poważnymi konsekwencjami. Jest to także niemoralne, ponieważ narusza prawa innych ludzi do prywatności.Kamera monitorująca może naruszać prywatność ludzi, którzy są monitorowani. Ponadto może to być szkodliwe dla biznesów, ponieważ hakerzy mogą uzyskać dostęp do poufnych informacji lub zakłócić działanie.

Ponadto ważne jest, aby pamiętać, że włamanie się do kamer bezpieczeństwa może być niebezpieczne. Hakerzy mogą mieć dostęp do innych części systemu zabezpieczeń, takich jak alarmy i zamki, co może stanowić zagrożenie dla ludzi. Dodatkowo, hakerzy mogą używać kamer bezpieczeństwa, aby uzyskać dostęp do poufnych informacji lub przechwycić dane osobowe.autdietsch Eamra sien Fotomaterial bruukt wieda um sik opp Lüü to richten un to bedrohen.

Podsumowując, włamanie się do kamer bezpieczeństwa jest poważnym przestępstwem i może mieć poważne konsekwencje prawne i etyczne. Ważne jest, aby zrozumieć ryzyko związane z włamaniami i podjąć środki ostrożności, aby chronić swój system bezpieczeństwa przed potencjalnymi naruszeniami.

Różne powody, dla których ludzie włamują się do kamer bezpieczeństwa

Seguretat càmeres són cada cop més convertint-se en una part integral de les nostres vides, amb la seva presència a les cases, espais públics i empreses. Malauradament, això també significa que poden ser vulnerables a l’hackeig. Moltes persones poden ser temptades per a hackejar càmeres de seguretat.Z różnych powodów ludzie próbują uzyskać dostęp do systemu kamer bezpieczeństwa. Oto niektóre z najczęstszych powodów: zapobieganie przestępstwom, monitorowanie pracowników, zapewnienie bezpieczeństwa i bezpieczeństwa obiektów, monitorowanie aktywności dzieci i monitorowanie dostępu do budynków.

- Aby uzyskać dostęp do poufnych informacji lub danych.

- Aby użyć systemu kamer do monitorowania.

- Manipulować ustawienia lub dane aparatu fotograficznego.

- Aby uzyskać dostęp zdalny do systemu kamer.

- Zakłócić działanie kamery.

- Uzyskać nieautoryzowany dostęp do chronionych obszarów.

- Śledzenie ludzi lub działań.

- Spowodować uszkodzenie systemu kamer.

To ważne, aby pamiętać, że hakowanie kamer bezpieczeństwa jest nielegalne i może skutkować poważnymi konsekwencjami. Właściciele kamer bezpieczeństwa powinni podjąć wszystkie niezbędne kroki, aby chronić swoje systemy przed potencjalnymi próbami hakowania.

Często Zadawane Pytania

Jakie metody można wykorzystać do włamania się do kamer bezpieczeństwa?

Włamanie się do kamer bezpieczeństwa jest poważnym przestępstwem i może mieć poważne konsekwencje prawne. Istnieją jednak pewne metody, które można wykorzystać do uzyskania dostępu do kamer bezpieczeństwa, niektóre z nich zostały opisane poniżej:

- Używanie domyślnych danych uwierzytelniania: Wiele kamer bezpieczeństwa wyposażonych jest w domyślne nazwy użytkowników i hasła, co ułatwia hakerom uzyskanie dostępu. Ważne jest, aby natychmiast po zakupie zmienić domyślne dane uwierzytelniania.

- Atak siłą brute: Ten typ ataku polega na próbie uzyskania dostępu do systemu poprzez próbę wielu możliwych kombinacji nazwy użytkownika i hasła.

- Korzystanie z wykorzystania dni zero: wykorzystanie dni zero to luka bezpieczeństwa, która nie została jeszcze rozwiązana przez system bezpieczeństwa. Może być wykorzystywana przez hakera do uzyskania dostępu do systemu.

- Atak fizyczny: polega na fizycznym manipulowaniu kamerą bezpieczeństwa i jej kablami w celu uzyskania dostępu. Ten rodzaj ataku jest trudny do zapobiegania, ponieważ hacker będzie mógł uzyskać dostęp bez pozostawienia żadnych śladów swojej ingerencji.Ion. — Ion.

Jak mogę zhackować domowe kamery bezpieczeństwa?

Włamać się Kamery bezpieczeństwa domowego Należy wykonać następujące kroki:

- Określ rodzaj kamery bezpieczeństwa używanej.

- Znajdź adres IP kamery.

- Pobierz oprogramowanie specjalnie zaprojektowane do włamania się do kamer bezpieczeństwa.

- Użyj oprogramowania, aby uzyskać dostęp do strumienia na żywo kamery.

Identyfikowanie rodzaju kamery bezpieczeństwa używanej jest ważne, ponieważ różne modele wymagają różnych metod, aby uzyskać dostęp do ich strumienia na żywo. Adres IP kamery musi również być znany, aby umożliwić połączenie z kamerą.

Kiedy typ kamery i adres IP zostały zidentyfikowane, nadszedł czas na pobranie oprogramowania specjalnie zaprojektowanego do hakowania kamer bezpieczeństwa. Popularne oprogramowanie obejmuje ExploitPack, Metasploit i Armitage. Te narzędzia mogą być używane do uzyskania dostępu do systemu.Stream na żywo kamery.

Po zainstalowaniu odpowiedniego oprogramowania haker będzie musiał użyć tego oprogramowania, aby wykryć wszelkie luki, które mogą zostać wykorzystane do uzyskania dostępu do strumienia na żywo kamery. Po znalezieniu luk haker może uzyskać dostęp.Dostęp do strumienia na żywo kamery.

Na koniec, haker może wykorzystać strumień na żywo do monitorowania obrazu z kamery. To może być używane do śledzenia podejrzanych aktywności lub do pozyskiwania informacji o ruchu ludzi w okolicy.

Poprzez wykonanie tych kroków możliwe jest włamanie się do kamer bezpieczeństwa domowego i uzyskanie dostępu do strumienia na żywo z kamery.

Czy jest sposób na włamanie się do domowych kamer?

Tak, jest to możliwe, aby włamać się do kamer domowych. Poniższe są niektórymi popularnymi metodami stosowanymi do tego celu:

- Przewidywanie domyślnego hasła: Wiele kamer domowych ma domyślne hasła, które łatwo można odgadnąć, więc możliwe jest uzyskanie dostępu, wpisując właściwą kombinację.

- Łączenie się z niezabezpieczonym siecią: jeśli sieć, do której podłączony jest aparat, nie jest odpowiednio zabezpieczona, istnieje możliwość uzyskania dostępu bez konieczności wprowadzania hasła.

- Exploatowanie znanych podatności: Kamer bezpieczeństwa często mają znane podatności, które można wykorzystać odpowiednimi narzędziami i technikami.

- Exploatowanie słabych haseł: Jeśli kamera używa słabego hasła, może być stosunkowo łatwo uzyskać dostęp.

Poprzez wykorzystanie jakiejkolwiek z tych metod, możliwe jest uzyskanie dostępu do kamery domowej i wyświetlenie jej kanałów. Należy jednak zauważyć, że w większości krajów hakowanie jest nielegalne i może skutkować poważnymi konsekwencjami prawnymi.

Jakie kroki powinienem podjąć, aby zhackować kamery monitoringu?

- Uzyskaj dostęp do sieci, do której są podłączone kamery. Można to zrobić poprzez uzyskanie dostępu fizycznego do urządzenia i połączenia się z lokalną siecią Wi-Fi lub poprzez wykorzystanie luk w zabezpieczeniach urządzenia.

- Skanuj urządzenie w poszukiwaniu otwartych portów. Można to zrobić za pomocą skanera portów, takiego jak Nmap.

- Identyfikacja typu aparatu oraz sposobu dostępu do interfejsu sterowania aparatem. Informacje te można znaleźć w instrukcji do aparatu lub na stronie internetowej producenta.

- Połącz się z interfejsem kontrolnym kamery. Aby to zrobić, będziesz potrzebować adresu IP kamery oraz nazwy użytkownika i hasła.

- Po podłączeniu będziesz mógł wyświetlić strumień wideo z kamery i kontrolować ustawienia kamery.

Jak mogę uzyskać dostęp do kamer CCTV?

Uzyskiwanie dostępu do Kamery CCTV Można to zrobić na kilka sposobów. Aby zacząć, oto kilka kroków, które możesz podjąć.

- Określ markę i model Kamera CCTV Chcesz się podłączyć.

- Raz zidentyfikowania marki i modelu, możesz wchodzić w internecie i szukać instrukcji, jak uzyskać dostęp do aparatu.

- Prawdopodobnie aby uzyskać dostęp do kamery będą wymagane nazwa użytkownika i hasło.

- Gdy już uzyskasz dane uwierzytelniające, powinieneś móc zalogować się do kamery i uzyskać dostęp do przesyłu wideo.

- Jeśli aparat jest podłączony do internetu, możesz uzyskać dostęp do strumienia wideo zdalnie.

Po uzyskaniu dostępu do kamery CCTV, możesz monitorować strumień wideo w poszukiwaniu podejrzanych aktywności. W zależności od rodzaju kamery CCTV, możesz także dostosować jej ustawienia lub nawet nagrać strumień wideo.

Wnioski

Włamanie się do kamer bezpieczeństwa jest poważnym problemem, który może spowodować poważne skutki. Ważne jest, aby zrozumieć podstawy cyberbezpieczeństwa i jak chronić swój dom przed złośliwymi osobami. Dostępnych jest wiele narzędzi do wykrywania i zapobiegania takim incydentom.Aby chronić się przed byciem ofiarą hakowania, ważne jest, aby zapobiegać nieautoryzowanym dostępom do kamer bezpieczeństwa, ale ważne jest, aby działać szybko, jeśli podejrzewasz naruszenie. Dzięki podjęciu środków zabezpieczających swój dom i śledzeniu najnowszych rozwojów w zakresie cyberbezpieczeństwa, możesz się chronić.Działania wyłudzające lub inne nieuczciwe działania.

Odnośniki

- Davies, M. (2018). Cyberbezpieczeństwo: chronienie Twoich danych. Londyn: Penguin.

- Gibson, W. (2016). Neuromancer. Nowy Jork: Ace Books.

- Kabay, M. (2018). Bezpieczeństwo informacji: strategiczne podejście. Amsterdam: Elsevier.

- Kabay, M. (2019). Bezpieczeństwo komputerowe: Zasady i praktyki. Amsterdam: Elsevier.

- Kabay, M. (2019). Bezpieczeństwo cybernetyczne: zasady i praktyki. Amsterdam: Elsevier.

- Moussouris, K. (2018). Sztuka włamania: prawdziwe historie za wyczynami hakerów, intruzów i oszustów. San Francisco: No Starch Press.

- Schneier, B. (2019). Tajemnice i kłamstwa: Bezpieczeństwo cyfrowe w świecie sieciowym. Indianapolis: Wiley.

- Shimomura, T. (2018). Takedown: The Pursuit and Capture of Kevin Mitnick, America’s Most Wanted Computer Outlaw – By the Man Who Did It. Nowy Jork: Hyperion.