Systemy monitoringu stają się coraz bardziej popularne zarówno w zastosowaniach mieszkaniowych, jak i komercyjnych. Jednak wraz z wzrostem Kamery CCTV Mnoho se ptají, jestli jsou náchylné k hackování. V tomto článku se budeme zabývat bezpečnostními riziky CCTV kamer a jak do nich hackovat. Také se budeme bavit o výhodách a nevýhodách používání CCTV kamer a nejlepších postupech pro jejich udržení bezpečnými.Zabezpiecz swój system monitorowania.

Zrozumienie kamer CCTV i kamer bezpieczeństwa

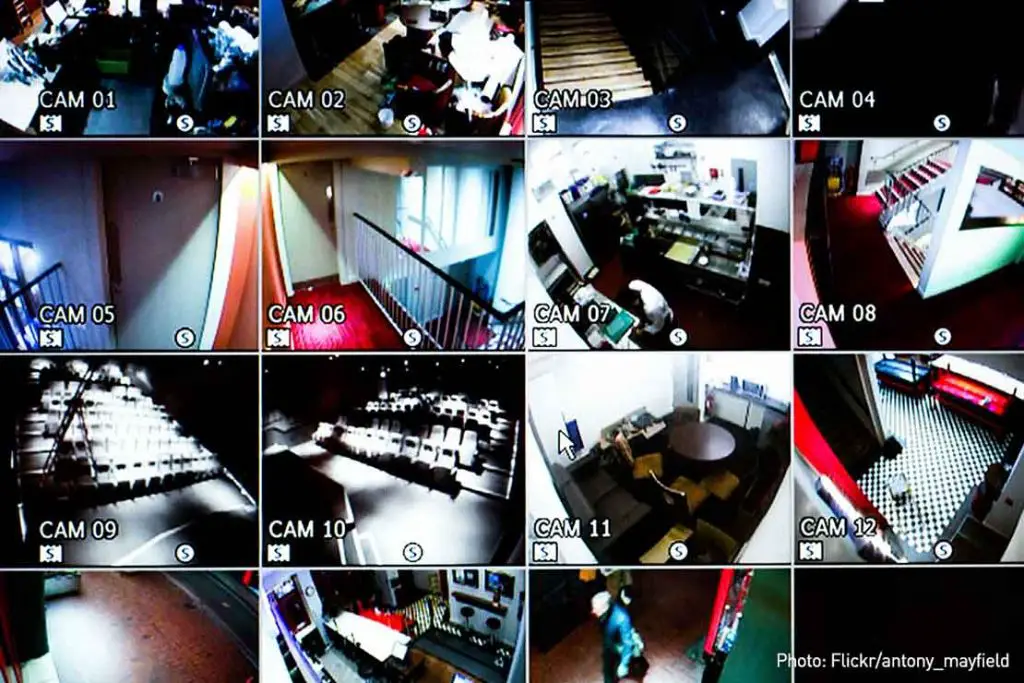

Closed-circuit telewizja (CCTV) i Kamery bezpieczeństwa Systemy monitoringu CCTV są popularnymi systemami monitorowania, które są używane do monitorowania i rejestrowania działań. Są używane zarówno przez podmioty publiczne, jak i prywatne do monitorowania obszarów, takich jak parkingi, budynki publiczne i firmy. Systemy CCTV i kamery bezpieczeństwa są zazwyczaj monitorowane przez.Pokój sterowania centralnego i możliwość dostępu zdalnego.

Aby zrozumieć, jak włamać się do systemów CCTV i monitoringu, ważne jest, aby zrozumieć składowe takich systemów. Systemy CCTV Kamery, rejestratory, monitory i pomieszczenia sterownicze stanowią typowo zespół. Kamery rejestrują obrazy, które są wysyłane do rejestratora. Rejestrator przechowuje zarejestrowane obrazy, które są następnie dostępne i wyświetlane na monitorze w pomieszczeniu sterowniczym. Kontrola jest wykonywana w pomieszczeniu sterowniczym.Pokój sterowania można również uzyskać zdalnie za pomocą komputera lub smartfona.

Ważne jest zauważyć, że kamery CCTV i bezpieczeństwa są podatne na hakowanie. Hakerzy mogą uzyskać dostęp do kamery i pomieszczenia sterującego, co pozwoli im na oglądanie, nagrywanie i manipulowanie materiałami. Ponadto, hakerzy mogą wykorzystać kamerę do wyłudzenia danych lub do przeprowadzenia ataku na system.Aby chronić się przed takimi atakami, systemy CCTV i zabezpieczeń powinny być regularnie aktualizowane i monitorowane pod kątem podejrzanych działań.

Podsumowując, zrozumienie składników CCTV i kamer bezpieczeństwa jest niezbędne do zrozumienia, jak je zhakować. Ważne jest, aby regularnie aktualizować i monitorować system, aby zapewnić jego bezpieczeństwo i chronić przed potencjalnymi atakami.

Rodzaje kamer bezpieczeństwa

Kiedy chodzi o kamery bezpieczeństwa, istnieje szeroki wybór dostępnych modeli do wyboru. Każdy typ kamery ma własne unikalne cechy i korzyści, dlatego ważne jest, aby rozważyć, jaki typ kamery jest najlepszy dla twoich potrzeb. Oto przegląd niektórych z nich.z najpopularniejszych typów kamer bezpieczeństwa:

| Rodzaj aparatu | Opis |

|---|---|

| Kamery Bullet | Kamery kulowe są małymi, cylindrycznymi kamerami, które zazwyczaj są montowane na ścianach lub sufitach. Zazwyczaj są używane jako ogólnego przeznaczenia kamera i oferują funkcje takie jak szerokokątne obiektywy, widzenie w nocy i wykrywanie ruchu. |

| Kamery kopułowe | Kamery kopułowe to kamery o kształcie kopuły, zwykle zamontowane na ścianach lub sufitach. Są zwykle używane do monitoringu wewnętrznego i oferują funkcje takie jak obiektywy szerokokątne, widzenie w nocy i wykrywanie ruchu. |

| Kamery PTZ | Kamery PTZ to kamery Pan-Tilt-Zoom, które są zazwyczaj używane do monitorowania na zewnątrz. Mają one silnikową podstawę, która pozwala obiektywowi obracać się we wszystkich kierunkach. Oferta zawiera również takie funkcje jak szerokokątne obiektywy, widzenie w nocy i wykrywanie ruchu. |

| Kamery IP | Kamery IP to kamery sieciowe, które są podłączone do internetu. Oferują one takie funkcje, jak szerokokątne soczewki, widzenie w nocy i wykrywanie ruchu. Zazwyczaj są one używane w aplikacjach, w których wymagane jest zdalne monitorowanie. |

Niezależnie od jakiego rodzaju Kamera bezpieczeństwa Wybierasz, ważne jest, aby wziąć pod uwagę funkcje i korzyści, jakie oferuje każdy typ. Poprzez zrozumienie różnych typów kamer bezpieczeństwa, możesz dokonać świadomego wyboru, który typ kamery najlepiej odpowiada Twoim potrzebom.

Protokoły Bezpieczeństwa i Szyfrowanie

Kiedy próbujesz włamać się do Kamera CCTV Pierwsza linia obrony to protokoły bezpieczeństwa i środki szyfrowania stosowane w kamerze. Oto niektóre środki, które mogą zapobiec udanej ingerencji w kamerę CCTV:

- Ochrona hasłem: Wiele kamer CCTV jest chronione hasłem, co oznacza, że jakiekolwiek nieuprawnione dostęp do urządzenia nie jest możliwe bez prawidłowych danych uwierzytelniających.

- Szyfrowanie: Szyfrowanie jest używane do ochrony danych przesyłanych z kamery do urządzenia odbierającego. Wszelkie próby przechwycenia danych nie powiodą się z powodu szyfrowania.

- Firewall: Firewalle mogą być zaimplementowane w sieci kamery, aby zapobiec nieautoryzowanemu dostępowi z zewnętrznych źródeł.

- Autentykacja dwuskładnikowa: jest to proces, który wymaga od użytkownika dwóch informacji, aby uzyskać dostęp do kamery. Może to być połączenie nazwy użytkownika i hasła lub kod wysłany na oddzielne urządzenie.

Te środki bezpieczeństwa sprawiają, że atak na kamerę CCTV jest znacznie trudniejszy. Ważne jest, aby upewnić się, że te środki są właściwie wdrożone i regularnie aktualizowane, aby zapewnić najwyższy poziom bezpieczeństwa.

Najczęstsze luki w zabezpieczeniach kamer bezpieczeństwa.

Kamery bezpieczeństwa są szeroko stosowane w domach, firmach i obszarach publicznych w celu monitorowania działalności i ochrony majątku. Chociaż kamery bezpieczeństwa są potężnym środkiem odstraszającym przed przestępstwem, są również podatne na hakowanie. Hacker może uzyskać dostęp do kamery i przejąć kontrolę nad nią.Kontrola nad tym, pozwalająca im oglądać na żywo strumień wideo, zmieniać ustawienia lub nawet usuwać nagrania – to są niektóre z najczęstszych luk w zabezpieczeniach kamer, które mogą być wykorzystywane przez hakerów.

| Podatność | Opis |

|---|---|

| Domyślne dane uwierzytelniania | Wiele kamer bezpieczeństwa przychodzi z domyślnymi poświadczeniami, które nie zostały zmienione przez użytkownika. Hakerzy mogą łatwo uzyskać dostęp do kamery, jeśli te poświadczenia nie zostaną zmienione. |

| Firmware przestarzały | Kamery bezpieczeństwa używają firmware do uruchamiania i aktualizowania ich oprogramowania. Jeśli firmware jest przestarzały, może zawierać luki bezpieczeństwa, które mogą być wykorzystywane przez hakerów. |

| Słabe hasła | Wielu użytkowników tworzy słabe hasła do swoich kamer bezpieczeństwa, co czyni je łatwymi do odgadnięcia lub złamania przez brute force. To ułatwia hakerom uzyskanie dostępu. |

| Porty Otwarte | Kamery bezpieczeństwa często mają otwarte porty, które mogą być używane do uzyskania dostępu do oprogramowania kamery. Hakerzy mogą używać tych portów, aby uzyskać dostęp do dowolnego podłączonego urządzenia. |

| Niebezpieczeństwo sieci | Jeśli kamera bezpieczeństwa jest podłączona do sieci niezabezpieczonej, takiej jak niezabezpieczony sieci Wi-Fi, hakerzy mogą łatwo uzyskać dostęp do kamery bez potrzeby podania hasła. |

To zapewnienie bezpieczeństwa twoich kamer zabezpieczających jest bardzo ważne. Oznacza to zmianę domyślnych danych dostępowych, aktualizowanie oprogramowania, tworzenie mocnych haseł oraz zapewnienie bezpieczeństwa sieci. Podejmowanie tych kroków pomoże Ci chronić swoje urządzenia przed nieautoryzowanym dostępem.Chron przed atakami hakerów swoje kamery bezpieczeństwa i zapewnij bezpieczeństwo swojej własności.

Metody Hackingu Kamer Bezpieczeństwa

Kamerzystom bezpieczeństwa stają się coraz bardziej popularne w firmach i w domach. Pomimo ich wielu zastosowań i korzyści, nadal są one narażone na hakowanie. Oto niektóre metody, których używają hakerzy, aby uzyskać dostęp do kamer bezpieczeństwa:

- Krakowanie hasła: Hakerzy mogą użyć metody brute force lub ataku słownikowego, aby złamać hasło kamery bezpieczeństwa. Jest to wykonywane przez próbowanie różnych kombinacji nazw użytkowników i haseł, aż do znalezienia właściwego połączenia.

- Wykorzystywanie ustawień domyślnych: wiele kamer bezpieczeństwa ma domyślne ustawienia, które nie są bezpieczne, co czyni je łatwymi celami dla hakerów. Wykorzystywanie tych ustawień pozwala hakerom uzyskać dostęp do kamery i jej nagrań.

- Uzyskanie dostępu fizycznego: Dostęp fizyczny jest jednym z najłatwiejszych sposobów, w jaki hacker może uzyskać dostęp do kamery bezpieczeństwa. Za pomocą urządzenia USB można uzyskać dostęp do wewnętrznej pamięci kamery, co pozwala na wyświetlanie lub usuwanie nagrań.

- Inżynieria społeczna: Inżynieria społeczna to forma manipulacji, którą hakerzy mogą wykorzystać do uzyskania dostępu do kamer bezpieczeństwa. Można to zrobić, przedstawiając się jako ktoś inny lub przekonując użytkownika do oddania swojej nazwy użytkownika i hasła.

- Skanowanie podatności: Hakerzy mogą wykorzystać narzędzia skanowania podatności do wykrycia słabych punktów lub podatności systemu kamery. Po wykryciu, mogą wykorzystać te słabe punkty, aby uzyskać dostęp do kamery.

Ważne jest, aby być świadomym metod, jakich używają hakerzy, aby uzyskać dostęp do kamer bezpieczeństwa i podjąć kroki, aby się przed nimi chronić. Poprzez regularne zmienianie haseł i wprowadzanie silnych środków bezpieczeństwa, biznesy i właściciele domów mogą zapewnić sobie bezpieczeństwo.Kamery są bezpieczne.

Narzędzia ogólne do włamania się do kamer bezpieczeństwa

Zagłębianie się w bezpieczeństwo kamer staje się coraz bardziej powszechne, gdy coraz więcej organizacji i osób korzysta z technologii monitorowania. Dzięki odpowiednim narzędziom, hakerzy mogą łatwo uzyskać dostęp i manipulować sieciowymi kamerami bezpieczeństwa, pozwalając im na przeglądanie i kontrolowanie treści.Kontrolować nagrania z monitoringu. Oto niektóre z najczęściej używanych narzędzi do hakowania kamer bezpieczeństwa.

| Narzędzie | Opis |

|---|---|

| Nmapa | Nmap to darmowe i otwarte narzędzie do badania sieci i skanowania bezpieczeństwa. Służy do wykrywania hostów i usług w sieci komputerowej, a także do identyfikacji luk bezpieczeństwa w sieci. |

| John Przyłamany | John the Ripper to darmowe i otwartoźródłowe narzędzie do łamania haseł używane do odzyskiwania utraconych lub zapomnianych haseł. Może być używany do łamania haseł na komputerach, sieciach i nawet kamerach bezpieczeństwa. |

| Metasploit po polsku to Metasploit. | Metasploit to otwarty framework do testowania penetracyjnego używany do wykrywania luk w zabezpieczeniach i ich wykorzystywania. Może być używany do wykorzystania podatnych kamer bezpieczeństwa, dając hakerowi dostęp do ustawień kamery, obrazów i innych danych. |

| Aircrack-ng | Aircrack-ng to otwarty zestaw narzędzi służących do monitorowania i manipulowania sieciami bezprzewodowymi. Może być używany do łamania sieci bezprzewodowych, umożliwiając hakerowi uzyskanie dostępu do materiałów z kamery. |

Te narzędzia to tylko niektóre z wielu dostępnych narzędzi do hakowania kamer bezpieczeństwa. Dzięki odpowiednim narzędziom i wiedzy technicznej hacker może łatwo uzyskać dostęp do kamery bezpieczeństwa i manipulować jej ustawieniami lub nagraniami. Ważne jest, aby chronić swoje bezpieczeństwo poprzez stosowanie silnych haseł i innych środków bezpieczeństwa.Chroń kamery bezpieczeństwa przed hackerami poprzez używanie silnych haseł i regularne aktualizowanie oprogramowania.

Monitorowanie zhakowanych kamer bezpieczeństwa

Haczenie do kamer bezpieczeństwa może zapewnić wiele informacji o środowisku, które w innym wypadku byłyby niedostępne. Jednakże odpowiednie monitorowanie tych kamer jest niezbędne, aby upewnić się, że zebrane dane są dokładne i aktualne.

Monitorowanie włamanych kamer bezpieczeństwa można wykonać za pomocą różnych metod, w tym przeglądarki internetowej, oprogramowania i nawet za pomocą smartfona. Każda z tych metod ma swoje własne zalety i wady, dlatego ważne jest rozważenie najlepszego sposobu monitorowania.opcja 't dla Twojej konkretnej sytuacji.

Przeglądarka internetowa

Korzystanie z przeglądarki internetowej jest najprostszym sposobem monitorowania zhakowanych kamer bezpieczeństwa. Wymagana jest tylko przeglądarka internetowa zgodna z oprogramowaniem kamery. Gdy przeglądarka jest otwarta, można dostosować ustawienia kamery, umożliwiając żywe przesyłanie obrazu.Oglądanie materiału filmowego.

Oprogramowanie

Korzystanie z oprogramowania do monitorowania zhakowanych kamer bezpieczeństwa jest bardziej skomplikowane niż używanie przeglądarki internetowej, ale daje większą kontrolę nad zebranymi danymi. Oprogramowanie pozwala na bardziej szczegółowe edytowanie materiałów, co może być przydatne do wykrywania wzorców lub wykrywania anomalii.Wykrywanie podejrzanych działań.

Telefon komórkowy

Smartfony stały się coraz bardziej popularnym sposobem monitorowania zhakowanych kamer bezpieczeństwa. Większość smartfonów jest wyposażona w aplikacje, które pozwalają użytkownikom uzyskać dostęp do ustawień kamery oraz przeglądać obraz w czasie rzeczywistym. To może być wygodny sposób monitorowania.Kamery bezpieczeństwa, ponieważ umożliwia użytkownikowi dostęp do materiału wideo z dowolnego miejsca.

| Metoda | Korzyści | Wady |

| Przeglądarka internetowa | Prosta Nie wymaga dodatkowego oprogramowania. |

Kontrola danych ograniczona |

| Oprogramowanie | Większa kontrola danych Edycja szczegółowa |

Bardziej skomplikowane |

| Smartfon | wygodny Dostępne z dowolnego miejsca. |

Aplikacje mogą nie być kompatybilne z wszystkimi aparatami. |

Ogólnie rzecz biorąc, monitorowanie zhakowanych kamer bezpieczeństwa jest niezbędnym elementem każdego systemu bezpieczeństwa. Przy użyciu odpowiedniej metody można uzyskać cenne informacje na temat danego obszaru, a także wykryć ewentualne niepokojące działania.

Zapobieganie hackowaniu kamer bezpieczeństwa.

Kamery bezpieczeństwa są cennym narzędziem do ochrony firm i domów przed włamywaczami i innymi zagrożeniami. Jednakże, jeśli nie są odpowiednio zabezpieczone, mogą być podatne na włamanie. Na szczęście istnieje kilka kroków, które można podjąć, aby zapobiec włamaniom do kamer bezpieczeństwa.Zabezpiecz swój system monitoringu przed hackowaniem.

Pierwszym krokiem w zapobieganiu włamaniom do kamer bezpieczeństwa jest użycie silnego hasła. Hasła powinny mieć co najmniej 8 znaków długości i zawierać wielkie i małe litery, cyfry i symbole. Ważne jest również regularne zmienianie haseł.Unikaj używania tego samego hasła do wielu kont i zamiast tego używaj 'haseł’. Dodatkowo, używaj unikalnej nazwy użytkownika dla każdego urządzenia i nie dziel się nim z nikim.

Kolejnym ważnym krokiem jest upewnienie się, że Twoja kamera bezpieczeństwa jest podłączona do bezpiecznej sieci. Upewnij się, że twój router korzysta z szyfrowania WPA2 w minimalnej wersji i unikaj korzystania z publicznych sieci Wi-Fi podczas podłączania swojej kamery bezpieczeństwa. Ponadto,Ważne jest zabezpieczenie swojej sieci za pomocą zapory sieciowej oraz regularne aktualizowanie oprogramowania zabezpieczającego.

Na koniec powinieneś także zabezpieczyć swoją kamerę bezpieczeństwa zamkiem mechanicznym. Jeśli masz Kamera bezpieczeństwa na zewnątrz Powinieneś użyć zamka, aby fizycznie zabezpieczyć kamerę do ściany lub słupa. To sprawi, że będzie trudniej dla kogoś, aby szpiegować lub kraść kamerę.

Poprzez podjęcie tych kroków możesz pomóc w zapewnieniu, że twoja kamera bezpieczeństwa nie jest podatna na kradzież. Chociaż nic nie jest niezawodne, te środki mogą znacznie chronić twoją kamerę bezpieczeństwa przed nieautoryzowanym dostępem.

Często Zadawane Pytania

Jakie są związane z włamaniem się do kamer CCTV ryzyka bezpieczeństwa?

Hacking do kamer CCTV stwarza szereg zagrożeń dla bezpieczeństwa, w tym następujące:

- Kradzież danych osobowych, takich jak numery kart kredytowych lub poufnych informacji.

- Potencjalne nadużycie materiałów nagranych przez kamerę, takich jak szantaż lub inne działania przestępcze.

- Umiejętność hakera do uzyskania dostępu do kontroli kamery i zmiany ustawień, takich jak data i czas nagrywania przez kamerę.

- Potencjał do manipulowania materiałem z kamery, takim jak dodawanie lub usuwanie materiału.

- Możliwość wykorzystania przez hakera kamery do uzyskania dostępu do innych części sieci firmy, takich jak serwery lub inne urządzenia.

Jak mogę chronić moje kamery monitoringu przed hakowaniem?

Kamery bezpieczeństwa są ważnym narzędziem do zapewnienia bezpieczeństwa Twojego domu i biznesu, ale mogą być również podatne na ataki hakerów, jeśli nie są prawidłowo zabezpieczone. Aby chronić swoje kamery bezpieczeństwa przed atakiem hakerów, rozważ następujące kroki:

- Zmień domyślne hasła dla swoich kamer: wiele kamer bezpieczeństwa ma domyślne hasło, które łatwo może być odgadnięte przez hakerów. Aby zapewnić bezpieczeństwo swoich kamer, zmień domyślne hasła na coś bardziej złożonego i trudniejszego do odgadnięcia.

- Regularnie aktualizuj oprogramowanie firmware kamery: Większość kamer bezpieczeństwa ma aktualizacje oprogramowania, które łatają luki w zabezpieczeniach i podatności. Upewnij się, że Twoje kamery bezpieczeństwa są zawsze aktualne z najnowszym oprogramowaniem firmware.

- Jeśli nie używasz zdalnego dostępu do oglądania swoich kamer bezpieczeństwa, upewnij się, że go wyłączysz. To sprawi, że dla hakerów będzie trudniej uzyskać dostęp do Twoich kamer.

- Zabezpiecz swoją sieć Wi-Fi: upewnij się, że twoja sieć Wi-Fi jest prawidłowo zabezpieczona silnym hasłem i szyfrowaniem. To pomoże chronić twoje kamery bezpieczeństwa przed zhakowaniem.

- Użyj VPN: Jeśli uzyskujesz dostęp do swoich kamer bezpieczeństwa zdalnie, upewnij się, że korzystasz z VPN jako dodatkowej warstwy bezpieczeństwa. VPN pomoże chronić Twoje dane przed przechwyceniem przez hakerów.

Poprzez wykonanie tych kroków, możesz pomóc chronić swoje kamery bezpieczeństwa przed włamaniem.

Czy jest możliwe włamanie się do kamer bezpieczeństwa za pomocą Google?

Jest to możliwe, aby włamać się do kamer bezpieczeństwa za pomocą Google, choć nie jest to prawdopodobne. Większość kamer nie jest podłączonych do internetu, więc każda próba włamania do nich musiałaby być wykonana poprzez fizyczny dostęp do samej kamery. Ponadto, większość kamer ma bardzo skomplikowane systemy zabezpieczeń.Mają wbudowane środki zabezpieczające przed nieuprawnionym dostępem, co czyni je jeszcze trudniejszymi do włamania.

Oto niektóre kroki, które musisz podjąć, aby zhakować kamery bezpieczeństwa za pomocą Google:

- Znajdź podatną kamerę.

- Uzyskaj dostęp do wewnętrznej sieci kamery.

- Zignoruj wbudowane środki bezpieczeństwa aparatu.

- Dostęp do panelu sterowania kamery.

- Zmień ustawienia aparatu, aby umożliwić dostęp zdalny.

- Połącz się z kamerą za pośrednictwem Google’a.

Jednak ważne jest, aby zauważyć, że włamanie się do kamer bezpieczeństwa za pomocą Google zazwyczaj jest nielegalne i może wiązać się z surowymi karami. Dlatego nie zaleca się próbowania włamywania się do kamer bezpieczeństwa za pomocą Google.

Jakie metody można wykorzystać do włamania się do kamer CCTV?

Istnieje kilka metod, które można wykorzystać do włamania się do kamer CCTV i uzyskania dostępu do strumienia wideo. Te metody obejmują:

- Eksploatowanie luk w sieci

- Brute-forceowanie haseł aparatów fotograficznych

- Ataki Man-in-the-middle

- Używając domyślnych danych uwierzytelniania.

- Uzyskanie dostępu fizycznego do aparatu.

Exploiting sieciowe luki obejmuje znajdowanie słabości w sieci, do której jest podłączony kamera CCTV. Jeśli te słabości zostaną skutecznie wykorzystane, może to zapewnić dostęp do strumienia wideo kamery CCTV. Brute-forcing haseł kamer jest również jednym z popularnych sposobów na uzyskanie dostępu do kamery.Metoda uzyskania dostępu do kamery CCTV. Polega to na próbach różnych kombinacji znaków i liczb, aż do osiągnięcia właściwej kombinacji. Ataki typu „man-in-the-middle” polegają na przechwytywaniu ruchu danych między kamerą CCTV a użytkownikiem.Haker może uzyskać dostęp do strumienia wideo z kamery. Możliwe jest również uzyskanie dostępu do kamery przy użyciu domyślnych danych uwierzytelniania, które zazwyczaj znajdują się na stronie producenta. Wreszcie, uzyskanie dostępu fizycznego do kamery może umożliwić hakerowi uzyskanie dostępu do strumienia wideo.Także może zapewnić hakerowi dostęp do strumienia wideo.

Jakie działania należy podjąć, aby zapewnić bezpieczeństwo kamer CCTV?

- Regularnie zmieniaj hasła kamer CCTV: kamery CCTV powinny mieć silne hasła i powinny być one regularnie zmieniane. To zapobiegnie włamywaczom wykorzystującym domyślne hasła do uzyskania dostępu do ustawień kamery.

- Instalowanie sieci VPN (Virtual Private Network) na kamerze CCTV to świetny sposób na jej zabezpieczenie. VPN zakoduje transmisję danych między kamerą a stacją monitorowania, co utrudni hackerom jej przechwytywanie.

- Ważne jest, aby zawsze aktualizować oprogramowanie aparatu. Producenci często wydają aktualizacje, aby naprawić luki w zabezpieczeniach.

- Jeśli kamera nie musi być dostępna zdalnie, należy ją wyłączyć. To zmniejszy ryzyko, że haker uzyska dostęp do kamery.

- Zabezpiecz prawidłowo kable LAN: Kable LAN łączące kamerę CCTV z siecią powinny być prawidłowo zabezpieczone, aby uniemożliwić fizyczny dostęp do kamery.

Wnioski

Hakowanie do kamer CCTV może być trudnym zadaniem, ale jest to możliwe. Poprzez zrozumienie ryzyk bezpieczeństwa systemów monitoringu, można podjąć kroki, aby chronić siebie i swoją własność. Istnieje wiele sposobów zabezpieczenia kamer CCTV, takich jak hasła.การรักษาความปลอดภัยด้วยวิธีแปลงรหัสลับ, และมาตรการรักษาความปลอดภัยทางกายภาพ ให้ใช้ความระมัดระวังในการศึกษาระบบตรวจรับพิสูจน์ที่คSą chronione przed złośliwymi aktorami.

Odnośniki

- Henderson, E. (2019). Jak włamać się do Kamera Bezpieczeństwa CCTV Jak włamać się do kamery CCTV?

- Rai, P. (2017). Jak włamać się do kamery CCTV – krok po kroku. Fossbytes. Pobrano z https://fossbytes.com/how-to-hack-cctv-camera-security-camera/

- Shelley, D. (2018). Jak włamać się do kamery bezpieczeństwa (CCTV). Reolink. Pobrano z https://reolink.com/how-to-hack-cctv-security-camera/.

- Konstantinou, A. (2018). Zagrożenia bezpieczeństwa kamer CCTV. Ekspert ds. bezpieczeństwa. Odczytano z https://www.thesecurityadvisor.com/articles/the-security-risks-of-cctv-cameras/.

- Bisht, S. (2019). Zagrożenia bezpieczeństwa wynikające z kamer do monitoringu. Klub Online Hakerów. Pobrano z https://www.hackersonlineclub.com/security-risks-surveillance-cameras/.

- Khan, S. (2017). Jakie są ryzyka związane z bezpieczeństwem monitoringu CCTV? Protegent. Wyciągnięto z https://www.protegent360.com/blog/security-risks-of-cctv-cameras/