Czy jesteś zainteresowany nauczeniem się jak zhackować? Kamera WiFi skompromitować swoje Kamery bezpieczeństwa Jeśli tak, to ten artykuł jest dla Ciebie! W tym artykule omówimy ryzyko związane z hakowaniem kamery wifi, kroki potrzebne do tego celu i jak chronić się przed potencjalnymi zagrożeniami bezpieczeństwa. Na koniec tego artykułu powinieneś mieć lepsze rozeznanie w tym temacie.Zrozumienie, jak włamać się do kamery WiFi i jak chronić swoje kamery bezpieczeństwa przed potencjalnymi zagrożeniami. Zaczynajmy!

Basics o Kamerach Bezpieczeństwa

Kamery bezpieczeństwa są cennym narzędziem do ochrony domu, pozwalającym na monitorowanie domu z dowolnego miejsca na świecie. Mogą być również używane do odstraszania przestępstw oraz do monitorowania działań wokół domu. Jednak tak jak w przypadku każdego innego urządzenia elektronicznego, należy zachować ostrożność podczas instalacji i użytkowania.W tym artykule omówimy podstawy kamer bezpieczeństwa i jak włamać się do kamery wifi. Należy pamiętać, że kamery bezpieczeństwa są podatne na włamywania i mogą być dostępne dla nieautoryzowanych osób.

Kamery bezpieczeństwa dostępne są w różnych kształtach i rozmiarach, od małych kamer, które mieszczą się w dłoni, po większe, które można zamontować w kącie. Niektóre kamery mają funkcję nocnego widzenia i wyposażone są w czujniki ruchu, umożliwiające rejestrowanie obrazu.Kamery też działają w warunkach słabego oświetlenia. Istnieją też kamery wyposażone w dźwięk, pozwalające słyszeć i widzieć, co dzieje się wokół twojego domu.

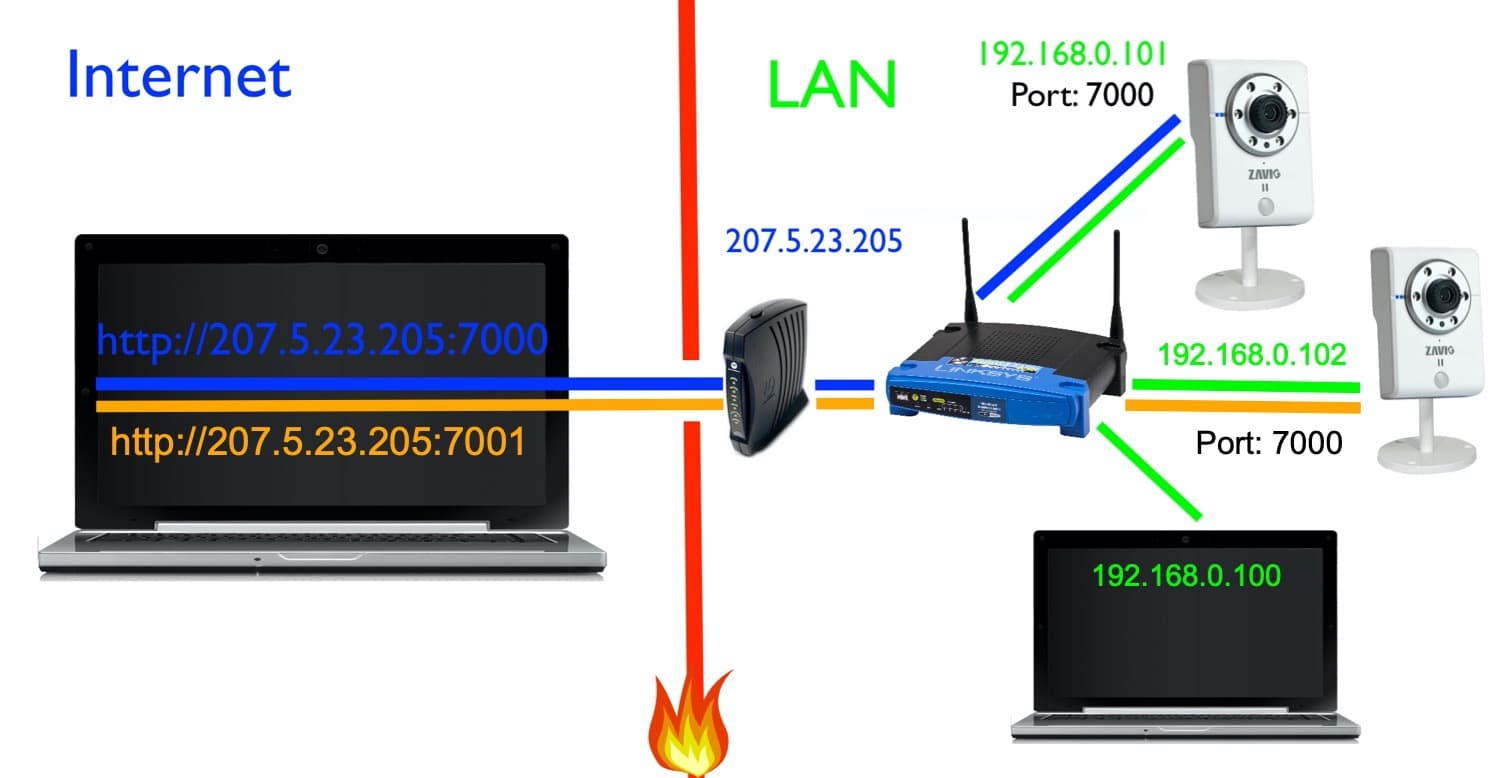

Wiele kamer bezpieczeństwa jest podłączonych do internetu za pośrednictwem sieci bezprzewodowej, więc ważne jest, aby utrzymać bezpieczeństwo sieci. Upewnij się, że Twoja sieć bezprzewodowa jest chroniona silnym hasłem i że używasz renomowanego routera, aby zapobiec nieuprawnionemu dostępowi.Zapewniaj również regularną aktualizację oprogramowania swoich kamer bezpieczeństwa, aby upewnić się, że jest ono zgodne z najnowszymi poprawkami bezpieczeństwa.

Hacking kamery wifi nie jest koniecznie trudnym zadaniem. Wszystko, czego potrzebujesz, to dostęp do adresu IP kamery, który można znaleźć poprzez skanowanie sieci lokalnej lub przez sprawdzenie instrukcji obsługi kamery. Po uzyskaniu dostępu do adresu IP możesz użyćSpecjalistyczne oprogramowanie do dostępu do ustawień kamery, umożliwiające zmianę ustawień lub nawet podgląd strumienia na żywo.

Ważne jest, aby zauważyć, że choć możliwe jest włamanie się do kamery wifi, nie jest to zalecane. Nie tylko jest to nielegalne, ale może być również bardzo niebezpieczne. Jeśli podejrzewasz, że ktoś włamał się do Twojego, Kamera bezpieczeństwa Powinieneś natychmiast skontaktować się z policją.

Poprzez zrozumienie podstaw zabezpieczania kamer i jak je chronić, możesz upewnić się, że Twój dom jest bezpieczny. Dodatkowo, jeśli podejrzewasz, że ktoś włamał się do Twojej kamery, powinieneś podjąć środki ostrożności, aby się chronić.Skontaktuj się z władzami.

Rodzaje Kamer Bezpieczeństwa

Kamery bezpieczeństwa dostępne są w różnych kształtach i rozmiarach, każda z nich ma swoje własne zalety i wady. Różne typy kamer bezpieczeństwa można podzielić na następujące kategorie:

- Kamery kulowe

- Kamery kopułowe

- Kamery wieżowe

- Kamery pudełkowe

- Kamery dyskretne

- Kamery PTZ

Kamery BulletKamery bezpieczeństwa tego typu są najbardziej powszechne i zazwyczaj mają cylindryczny kształt. Zazwyczaj są one zamontowane na ścianach lub sufitach i oferują szeroki zakres widzenia.

Kamery DomeSą podobne do kamer z kulki, ale mają bardziej dyskretny design. Zazwyczaj są zamontowane na sufitach i zazwyczaj mają kształt kopuły.

Kamery wieżowePodobne do kamer typu kula, ale mają bardziej prostokątny kształt. Zazwyczaj są montowane na ścianach lub sufitach i oferują szeroki zakres widzenia.

Kamery skrzynkoweKamery bezpieczeństwa tego typu są najstarszym typem kamer i zwykle mają kształt prostokąta. Są zazwyczaj większe niż inne rodzaje kamer bezpieczeństwa i są zwykle zamontowane na ścianach lub sufitach.

Kamery dyskretneKamery te są zaprojektowane tak, aby były mniej widoczne dla ludzkiego oka i zazwyczaj są zamontowane na ścianach lub sufitach. Te kamery są zazwyczaj mniejsze niż inne rodzaje kamer bezpieczeństwa i zazwyczaj są używane do podsłuchu ukrytego.

Kamery PTZKamery te są najbardziej zaawansowanymi typami kamer bezpieczeństwa i są w stanie obracać się, obracać i zoomować. Te kamery zazwyczaj są montowane na ścianach lub sufitach i oferują szeroki zakres widzenia.

Komponenty kamer bezpieczeństwa

Kamery bezpieczeństwa są świetnym sposobem na zachowanie oka na swojej własności i odstraszenie potencjalnych intruzów. Jednak mogą one również być podatne na hakowanie, jeśli nie zostaną podjęte odpowiednie środki ochronne. Aby lepiej zrozumieć, jak najlepiej chronić swoje kamery bezpieczeństwa przed atakami, należy zrozumieć, jakie środki ochronne należy podjąć.Ważne jest, aby najpierw zrozumieć składowe bezpieczeństwa, zanim zaczniesz hakować. System kamer Kropka.

- Kamera: Kamera jest głównym elementem systemu monitoringu wizyjnego. Rejestruje obraz i dźwięk za pomocą czujników obrazu i rejestratorów dźwięku.

- DVR (rekorder wideo cyfrowy): DVR to urządzenie elektroniczne, które rejestruje wideo i dźwięk przechwytywany przez kamerę. Zapisuje nagrania na dysku twardym lub innym nośniku danych.

- Rejestrator sieciowy wideo (NVR): NVR to urządzenie elektroniczne, które rejestruje wideo i dźwięk przechwytywane przez kamerę i przechowuje nagrania na urządzeniu połączonym z siecią. To pozwala na dostęp do nagrań zdalnie.

- System oprogramowania do zarządzania wideo (VMS): VMS to oprogramowanie, które pozwala użytkownikom oglądać, zarządzać i analizować nagrania z systemu kamer bezpieczeństwa. Zazwyczaj jest używany do monitorowania, nagrywania i przechowywania obrazu wideo.

- System kontroli dostępu: System kontroli dostępu to system, który jest używany do ograniczania dostępu do budynków lub obszarów. Zazwyczaj stosuje się go w połączeniu z systemem monitoringu wizyjnego, aby zapewnić dodatkową warstwę bezpieczeństwa.

Poprzez zrozumienie składników systemu kamery bezpieczeństwa, można lepiej zrozumieć, jak najlepiej chronić go przed potencjalnymi hakerami. Podjęcie kroków takich jak regularne zmienianie haseł, stosowanie silnego szyfrowania i korzystanie z systemów kontroli dostępu, może pomóc w zapewnieniu bezpieczeństwa.Upewnij się, że twój system kamer bezpieczeństwa jest bezpieczny przed potencjalnymi hakerami.

Podstawy Hackingu Kamer Bezpieczeństwa

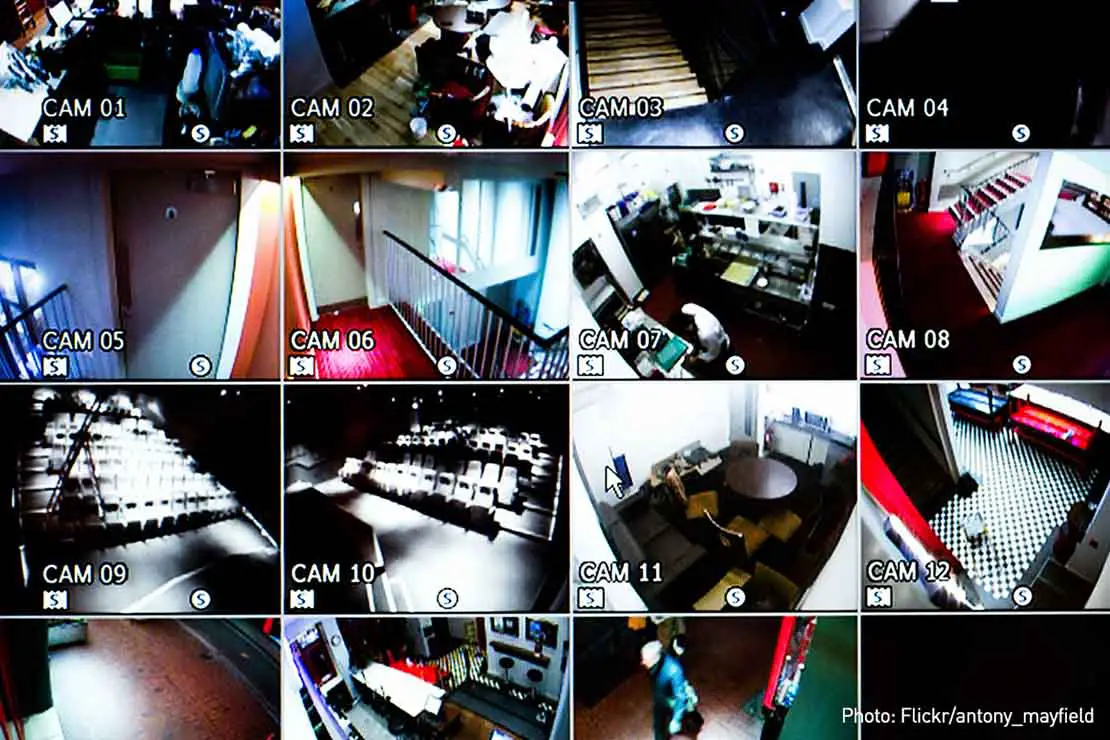

Hacking kamer bezpieczeństwa staje się coraz bardziej powszechną czynnością dla osób z zaawansowaną znajomością technologii. Wraz z pojawieniem się kamer bezpieczeństwa podłączonych do internetu, możliwe jest teraz uzyskanie dostępu do kamer z praktycznie każdego miejsca na świecie. Hacking kamer bezpieczeństwa to wyzwanie, które wymaga wiedzy i umiejętności technicznych, aby skutecznie przeprowadzić atak.Hakowanie kamer bezpieczeństwa może być skomplikowanym procesem, ale z odpowiednią wiedzą i narzędziami można to zrobić. W tym artykule wyjaśnimy podstawy hakowania kamer bezpieczeństwa i jak się za to zabrać.

Pierwszym krokiem w hakowaniu kamer bezpieczeństwa jest znalezienie adresu IP kamery. Można to zrobić przy użyciu narzędzia skanowania sieci lub ręcznego wyszukiwania adresu IP kamery. Po znalezieniu adresu IP następnym krokiem jest uzyskanie dostępu do kamery.Zazwyczaj jest to wykonywane przy użyciu domyślnej nazwy użytkownika i hasła, które można znaleźć w Internecie. Jeśli domyślne dane dostępowe nie działają, haker może musieć użyć siły brutto lub ataku słownikowego, aby uzyskać dostęp.

Gdy uzyskany zostanie dostęp, haker może obejrzeć strumień w czasie rzeczywistym kamery, a także uzyskać dostęp do dowolnych nagrań przechowywanych na kamerze. Możliwe jest również modyfikowanie ustawień kamery, takich jak rozdzielczość i częstotliwość klatek, a nawet wyłączenie kamery całkowicie.er. -> on.

Hacking kamer bezpieczeństwa może być niebezpieczną aktywnością, ważne jest, aby pamiętać, że jest to nielegalne w większości krajów. Jeśli zdecydujesz się zhakować kamerę bezpieczeństwa, upewnij się, że znasz prawa w swoim kraju i podjąć środki ostrożności, aby chronić siebie.

Hakowanie kamer bezpieczeństwa może być zabawnym i satysfakcjonującym doświadczeniem, ale ważne jest, aby pamiętać o ostrożności i szacunku dla prywatności innych. Dzięki odpowiedniej wiedzy i narzędziom każdy może nauczyć się hakować kamery bezpieczeństwa i uzyskać dostęp do świata pozytywnych możliwości.Możliwości.

Identyfikowanie wrażliwych kamer

Aby skutecznie zhackować kamerę Wi-Fi, pierwszym krokiem jest identyfikacja podatnych kamer. Można to zrobić na kilka różnych sposobów.

Pierwszym sposobem jest użycie narzędzia skanowania sieci, takiego jak Nmap lub Angry IP Scanner. Te narzędzia skanuje sieć w poszukiwaniu urządzeń podłączonych i identyfikuje ich adresy IP. Po ustaleniu adresu IP można go użyć do dostępu do kamery.Próbuj włamać się do 'a’.

Innym sposobem na wykrycie podatnych kamer jest użycie wyszukiwarki, takiej jak Google lub Bing. Poprzez wprowadzenie modelu kamery lub adresu IP, można znaleźć informacje o kamerze i potencjalnych lukach bezpieczeństwa.

Możliwe jest również wyszukiwanie otwartych portów na kamerze. Można to zrobić przy użyciu narzędzi skanowania portów, takich jak Nmap. Przez skanowanie otwartych portów możliwe jest wykrywanie usług, które są uruchomione na kamerze, co można wykorzystać do uzyskania dostępu.

Na koniec można użyć skanera podatności, takiego jak Nessus lub Metasploit. Te narzędzia skanuje kamerę w poszukiwaniu znanych podatności i dostarcza informacje na temat tego, jak je wykorzystać.

Gdy zidentyfikowana zostanie podatna kamera, następnym krokiem jest próba uzyskania dostępu do kamery i jej wykorzystania. Można to zrobić przy użyciu różnych technik, takich jak brute-forcing, wykorzystywanie luk bezpieczeństwa lub przy użyciu domyślnych danych dostępowych.Z odpowiednimi narzędziami i wiedzą, możliwe jest uzyskanie dostępu do tych kamer i wykorzystywanie ich do celów nieuprawnionych.

Exploatowanie podatności

Podczas próby włamania się do kamery Wi-Fi najważniejszym krokiem jest identyfikacja i wykorzystanie wszelkich luk w zabezpieczeniach. Luk polega na słabościach w zabezpieczeniach kamery, które mogą być wykorzystane do uzyskania dostępu do niej. Oto niektóre powszechne metody wykorzystania:Zagrożenia bezpieczeństwa.

| Metoda | Opis |

|---|---|

| Atak Brute Force. | Ta metoda polega na próbie zgadywania haseł aparatu za pomocą programu komputerowego. Może to być czasochłonne, ale w końcu ujawnia hasło, jeśli jest wykonane poprawnie. |

| Exploatowanie Domyślnych Haseł | Czasami producenci ustawiają domyślne hasła dla swoich urządzeń. Jeśli te hasła nie zostaną zmienione, mogą być używane do uzyskania dostępu do kamery. |

| Atak SQL | Ten rodzaj ataku wykorzystuje wszelkie słabości baz danych kamery. Może być wykorzystywany do uzyskania dostępu do ustawień kamery i innych danych. |

| Przepełnienie bufora | Ta metoda wykorzystuje błędy wprowadzania danych w oprogramowaniu aparatu. Może ona być wykorzystywana do uzyskania dostępu do ustawień aparatu i innych danych. |

Kiedy wykryte zostaną jakiekolwiek luki bezpieczeństwa, niezwykle ważne jest ich szybkie łatanie, aby zapobiec kolejnym próbom dostępu. Ważne jest również zmienianie domyślnych haseł kamer, aby upewnić się, że nie mogą być one użyte do uzyskania dostępu.Aparat.

Włamanie się do niezabezpieczonych sieci.

Włamanie się do niezabezpieczonych sieci jest dość prostym procesem. Polega na wykorzystaniu wszelkich istniejących luk w sieci w celu uzyskania dostępu do danych zapisanych na niej. Procedura hakowania kamery wifi jest podobna; hacker będzie szukał niezabezpieczonego dostępu do sieci, aby uzyskać dostęp do danych.Sieć bezprzewodową, do której jest podłączona kamera, a następnie wykorzystać wszelkie luki w zabezpieczeniach sieci, aby uzyskać dostęp.

Aby to zrobić, haker musi zidentyfikować słabe punkty w sieci, takie jak przestarzałe oprogramowanie lub brak szyfrowania. Po zidentyfikowaniu tych słabości, haker może wykorzystać różne narzędzia do uzyskania dostępu do kamery i jej danych. To pozwoli hakerowi przechwycić ważne informacje.Można to zrobić przy użyciu różnych metod, takich jak atak słownikowy lub za pomocą analizatora pakietów.

Gdy haker uzyska dostęp do sieci, będzie mógł przeglądać dane przechowywane na kamerze, w tym wszystkie zdjęcia i filmy, które zostały zrobione. Haker może wtedy wykorzystać te informacje, aby uzyskać dodatkowy dostęp do kamery lub do innych systemów.Jej sieci, do których jest podłączona kamera.

| Kroki | Opis |

|---|---|

| Określ słabe punkty | Identyfikuj wszelkie luki w sieci, takie jak przestarzałe oprogramowanie lub brak szyfrowania. |

| Uzyskać dostęp | Użyj różnych narzędzi, aby uzyskać dostęp do kamery i jej danych. |

| Zobacz dane | Zobacz zdjęcia lub filmy, które zostały wykonane. |

| Uzyskać dalszy dostęp | Użyj informacji, aby uzyskać dalszy dostęp do kamery lub aby uzyskać dostęp do innych sieci, do których jest podłączona kamera. |

Metody Ochrony Kamer Bezpieczeństwa Przed Hackingiem

Hakerzy wymyślili różne metody, aby uzyskać dostęp do kamer bezpieczeństwa i innych systemów nadzoru. Poniżej znajdują się niektóre z bardziej popularnych metod używanych do hakowania kamer bezpieczeństwa.

Kradzenie haseł to jeden z najczęstszych sposobów hakowania. Hakerzy używają specjalizowanych oprogramowań, aby zgadywać hasła lub generować je za pomocą siły brutto. Programy używają połączenia liter, cyfr i symboli, aby wygenerować hasła.Które są następnie używane do uzyskania dostępu do ustawień kamery.

Exploitowanie otwartych portów: Wiele kamer bezpieczeństwa ma otwarte porty, które mogą być wykorzystane przez hakerów. Te porty są używane do dostępu do wewnętrznej sieci kamery, pozwalając atakantowi uzyskać dostęp do ustawień kamery.

3. Malware: Malware to rodzaj złośliwego oprogramowania, które służy do uzyskania dostępu do ustawień kamery. Malware może być wykorzystywany do uzyskania dostępu do ustawień kamery, co pozwala hakerowi na oglądanie, kontrolowanie i manipulowanie kamerą.

Social engineering es un método de hackeo que usa engaño y manipulación para ganar acceso a la configuración de la cámara. El hacker usará tácticas como el phishing, la impostación y otras técnicas de ingeniería social para obtener acceso.’Przejdź do ustawień aparatu.’

Korzystając z któregokolwiek z tych metod, hakerzy mogą uzyskać dostęp do ustawień kamery bezpieczeństwa i manipulować ustawieniami. To pozwoli hakerowi na oglądanie, kontrolowanie i manipulowanie sygnałem kamery, co doprowadzi do naruszenia prywatności. Dlatego ważne jest, aby zapewnić wszystkie zabezpieczenia w celu ochrony kamery.Zapewnić, aby wszystkie kamery bezpieczeństwa były prawidłowo zabezpieczone i regularnie aktualizowane, aby pomóc w ochronie przed próbami włamań.

Ataki Brute-Force.

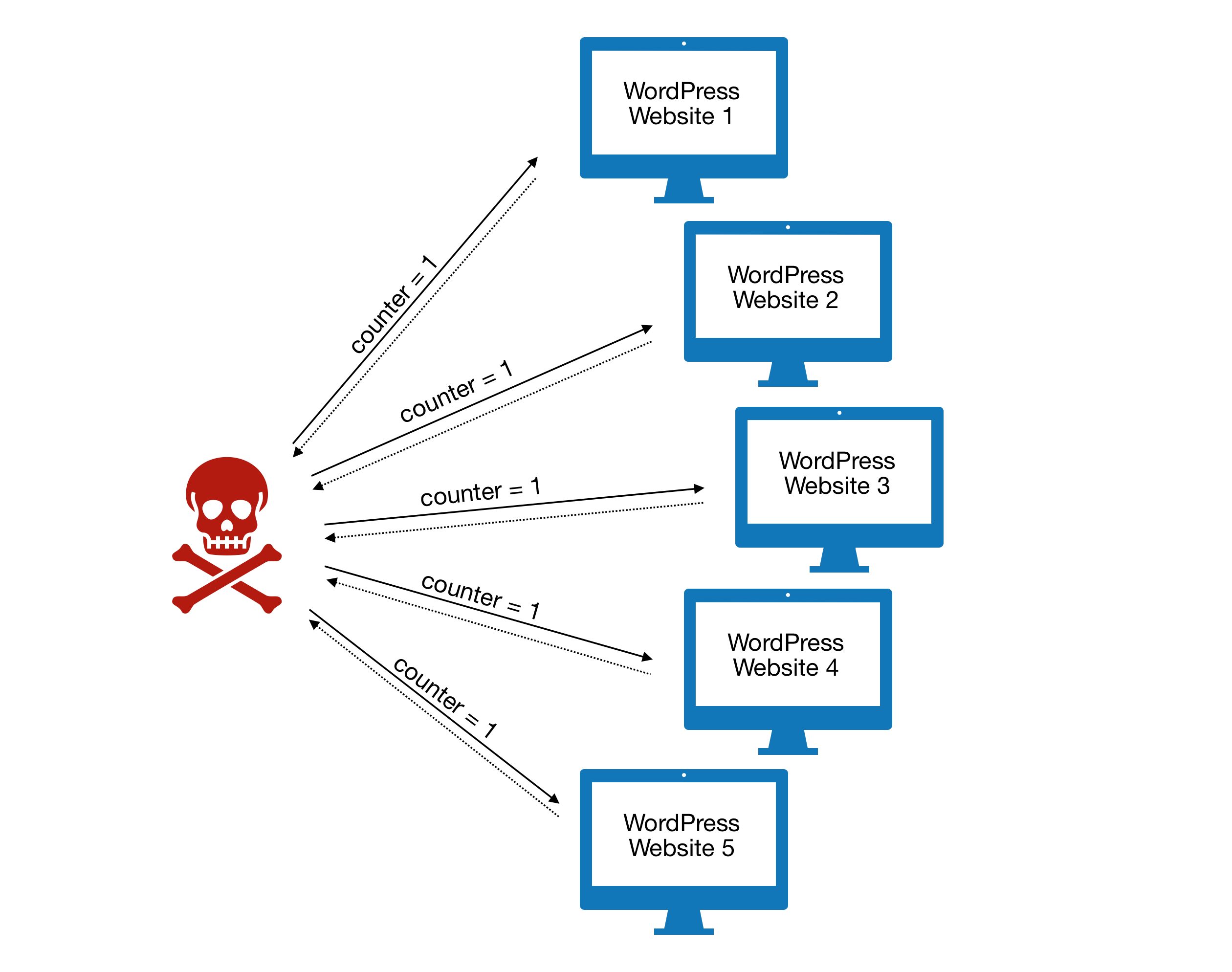

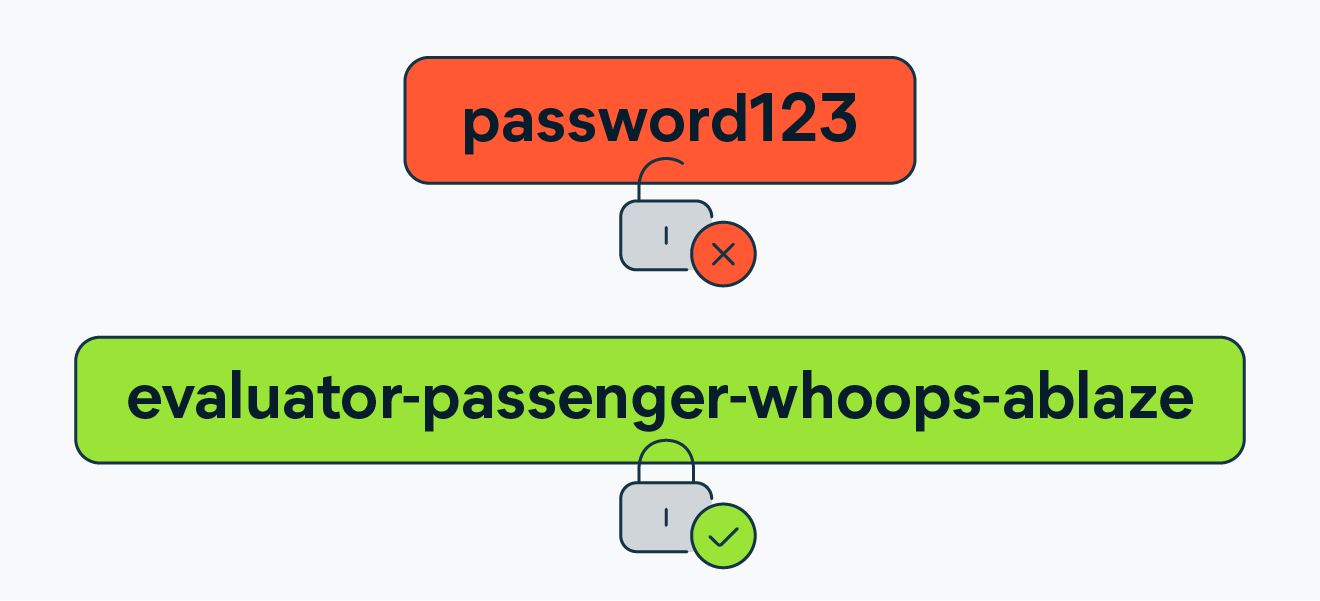

Ataki brute-force to rodzaj ataku cybernetycznego, który polega na użyciu oprogramowania automatycznego do zgadywania haseł lub kluczy szyfrowania, aż do znalezienia prawidłowego. W kontekście kamery wifi atak brute-force polegałby na próbie wszystkich możliwych kombinacji.Atak przez próbkowanie to technika przekształcania ciągu liter, liczb i symboli aż do odgadnięcia prawidłowego hasła. Ten rodzaj ataku zazwyczaj wymaga dużo czasu i może trwać dni lub nawet tygodnie, w zależności od długości i skomplikowania hasła docelowego.

Ataki brute-force są zazwyczaj pierwszym wyborem dla hakerów, gdy chodzi o włamanie się do kamer wifi. Jest to spowodowane tym, że są one stosunkowo niskiego ryzyka i nie wymagają dużej wiedzy technicznej. Dodatkowo mogą być zautomatyzowane, co oznacza, że haker może wykonać atak bez konieczności posiadania szczegółowych informacji o sieci.Nie musząc wcale wykładać wysiłku, użytkownicy komputera mogą po prostu pozostawić go włączonego, a ten zajmie się pracą za nich, kiedy ich nie będzie.

| Korzyści | Wady |

|---|---|

| Niskie ryzyko | Czasochłonne |

| Nie wymaga się umiejętności technicznych. | Może być zablokowane przez niektóre protokoły bezpieczeństwa. |

| Może być zautomatyzowane. | Może być wykryte przez systemy bezpieczeństwa. |

Pomimo swoich zalet, ataki brute-force nie są wieczne i mogą być blokowane przez określone protokoły bezpieczeństwa. Dodatkowo, mogą być wykrywane przez systemy bezpieczeństwa, co oznacza, że haker może zostać przyłapany na gorącym uczynku. Z tych powodów ważne jest, abyAby właściciele kamer WiFi mieli pewność, że ich protokoły bezpieczeństwa są aktualne, a ich hasła są jak najdłuższe i jak najbardziej skomplikowane.

Zgadywanie Hasła

Jedną z najczęstszych metod hakowania kamery WiFi jest przez wymyślanie hasła. Polega to na próbowaniu różnych haseł aż do znalezienia poprawnego. To jest czasochłonne, ale może być skuteczne, jeśli atakujący ma dostęp do znanych haseł.związany z właścicielem aparatu.

Próby odgadnięcia hasła mogą również obejmować próby użycia powszechnych haseł, takich jak „hasło”, „123456” lub „admin”. Innym rodzajem prób zgadywania hasła jest tzw. atak „brute-force”, gdzie atakujący próbuje każdej możliwej kombinacji znaków, aż do osiągnięcia prawidłowego.Hasło zostało znalezione. Ten rodzaj ataku zazwyczaj jest zautomatyzowany i może zająć dużo czasu, aby znaleźć odpowiednie hasło.

Atak słownikowy, zwany także atakiem szczegółowym, polega na próbie wytypowania hasła przez wypróbowanie wariacji imienia właściciela, daty urodzenia lub innych informacji osobistych.

W niektórych przypadkach atakujący może spróbować zgadnąć hasło, wykorzystując informacje uzyskane z mediów społecznościowych lub innych źródeł online. Na przykład, jeśli właściciel aparatu umieścił zdjęcia swojego zwierzaka na stronie mediów społecznościowych, atakujący może próbować zgadnąć, jakie to zwierzę.Przetłumacz hasło używając imienia zwierzęcia.

Wreszcie, niektórzy atakujący mogą próbować użyć „tablicy tęczy”, która zawiera wcześniej obliczone hashe dla powszechnych haseł. Metoda ta jest podobna do ataku siłowego, ale może być znacznie szybsza, ponieważ atakujący nie musi obliczać hashy dla każdego hasła.Hasło.

Niezależnie od tego, jaką metodę się używa, odgadywanie haseł jest jedną z najczęstszych metod włamania się do kamery WiFi. Dlatego ważne jest, aby upewnić się, że hasło kamery jest bezpieczne i nie łatwe do odgadnięcia.

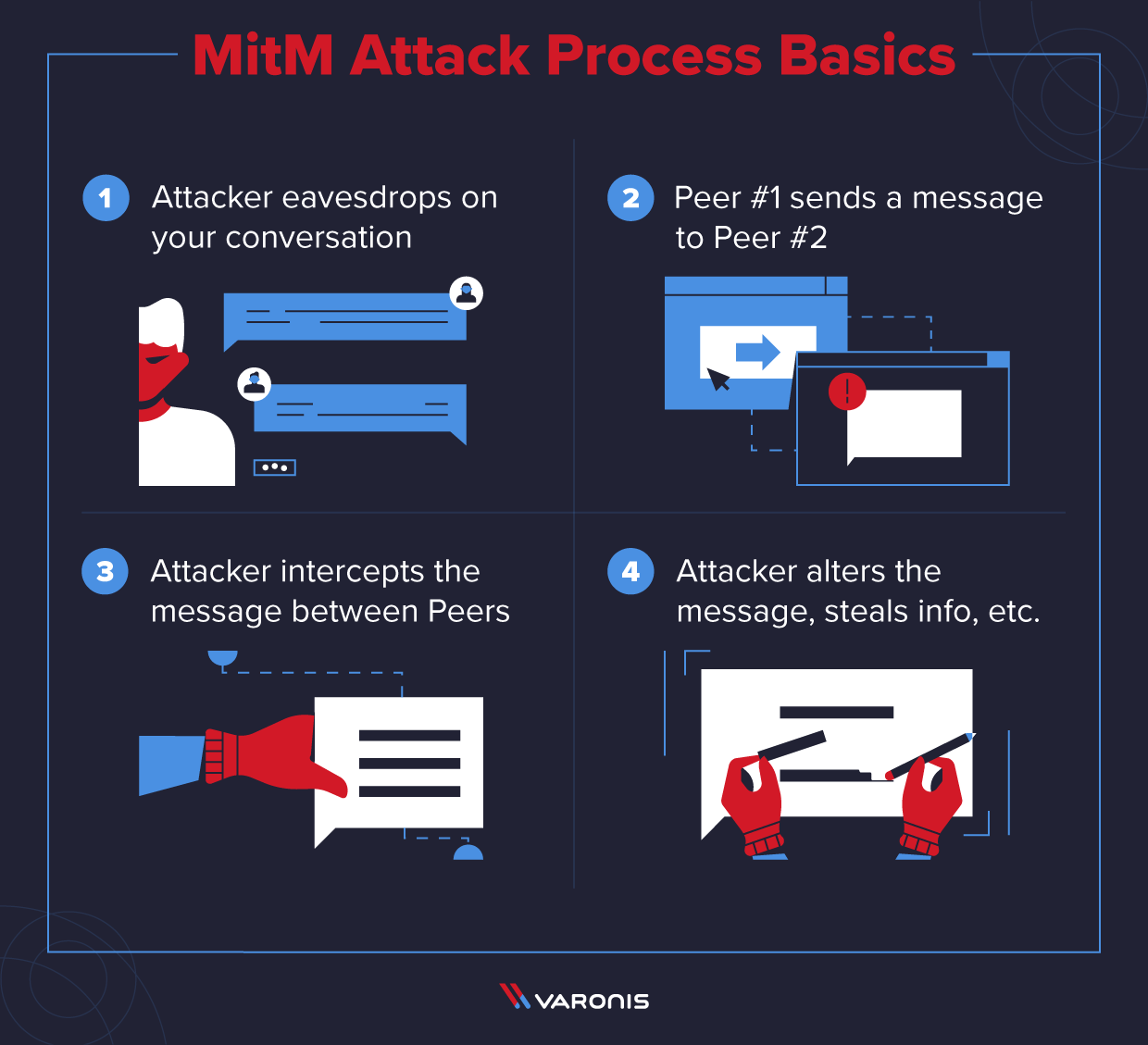

Man-in-the-Middle-Ataki

Ataki typu Man-in-the-Middle (MITM) to rodzaj ataku, w którym atakujący przechwytuje komunikację pomiędzy dwoma stronami, aby uzyskać dostęp do poufnych informacji. W kontekście hakowania kamery WiFi, atak MITM to atak, w którym haker wykorzystuje dostęp do sieci Wi-Fi, aby przechwycić i uzyskać dostęp do danych przesyłanych przez kamerę.Ker może przechwytywać i modyfikować dane przesyłane między aparatem a użytkownikiem, lub między aparatem a routerem.

W typowej ataku MITM atakujący może użyć narzędzi, aby uczynić z aparatu kamery wyglądającego tak, jakby był połączony z routerem, podczas gdy w rzeczywistości haker jest tym, który jest podłączony. Na przykład atakujący może użyć narzędzia, aby fałszować adres MAC kamery, tak aby wyglądało, jakby był podłączony do routera.Router będzie myślał, że łączy się z aparatem, gdy w rzeczywistości łączy się z atakującym.

Gdy złośliwy użytkownik udaje adres MAC kamery, może zacząć przechwytywać i modyfikować dane przesyłane między kamerą a routerem. Pozwala to hakerowi uzyskać dostęp do ustawień kamery, a także do innych przesyłanych danych.Co między dwoma urządzeniami jest przesyłane?

Ataki MITM są względnie łatwe do wykonania i mogą być wykorzystywane do uzyskania dostępu do kamery WiFi bez wiedzy użytkownika. Dlatego ważne jest zawsze zapewnienie, aby kamera była podłączona do bezpiecznej sieci, co pomoże chronić ją przed takimi atakami.H ataki. Co ważne, ważne jest, aby mieć silne hasło dla kamery, ponieważ to sprawi, że dla hakera znacznie trudniej będzie uzyskać do niej dostęp.

Ataki Przepełnienia Bufora

Ataki przepełnienia bufora to rodzaj ataku, który wykorzystuje lukę bezpieczeństwa przepełnienia bufora. Przepełnienie bufora występuje, gdy program próbuje przechowywać więcej danych w buforze, niż jest on w stanie pomieścić. Kiedy to się dzieje, nadmiar danych jest zapisywany w pamięci.Lokalizacje, do których może uzyskać dostęp atakujący, co pozwala im na przejęcie kontroli nad programem.

- Buffer Overflow attacks to rodzaj ataku, który wykorzystuje lukę w przepełnieniu bufora.

- Dojdzie do przepełnienia bufora, gdy program próbuje przechowywać więcej danych niż jest on w stanie przyjąć.

- Gdy to się dzieje, nadmiar danych jest zapisywany w lokalizacjach pamięci, do których może uzyskać dostęp atakujący, dzięki czemu może on przejąć kontrolę nad programem.

- Ten typ ataku może być używany do uzyskania dostępu do wewnętrznej sieci kamery WiFi oraz do każdego innego urządzenia podłączonego do niej.

- Atakujący może wtedy wykorzystać tę dostępność do kontrolowania kamery lub do uzyskania dostępu do wrażliwych informacji.

- Aby chronić swoją kamerę WiFi przed atakami przepełnienia bufora, ważne jest regularne aktualizowanie oprogramowania kamery i używanie bezpiecznego hasła.

Eksploatowanie oprogramowania aparatu fotograficznego

Exploiting camera firmware to hack WiFi cameras to pozwala na wykorzystanie luk w oprogramowaniu aparatu, które kontroluje jego sprzęt. Wykorzystując te luki, napastnik może uzyskać dostęp do danych i kontrolować funkcje kamery.Dostosuj ustawienia aparatu i w niektórych przypadkach możesz sterować aparatem zdalnie.

Pierwszym krokiem w wykorzystywaniu oprogramowania aparatu jest dokonanie badań nad modelem aparatu i wersją oprogramowania. Te informacje zazwyczaj można znaleźć w dokumentacji aparatu lub na stronie producenta. Po ustaleniu modelu i wersji oprogramowaniaAtakujący może wyszukiwać znane luki związane z danym modelem i wersją oprogramowania.

Raz zidentyfikowano słabości, atakujący może próbować je wykorzystać. Można to osiągnąć wysyłając specjalnie skonstruowane żądania do interfejsu sieciowego kamery lub przesyłając złośliwy kod do kamery. Jeśli uda się to, atakujący może uzyskać dostęp.Dostosuj ustawienia aparatu i, w niektórych przypadkach, możesz sterować aparatem zdalnie.

Exploitowanie oprogramowania aparatu może być skomplikowanym i czasochłonnym procesem. Atakujący musi mieć dogłębną wiedzę na temat oprogramowania aparatu i związanych z nim luk bezpieczeństwa. Jednak jeśli zostanie wykonane właściwie, może to być potężnym narzędziem do naruszenia bezpieczeństwa.Kamera WiFi.

Ochrona Kamer Bezpieczeństwa Strategie

Kamery bezpieczeństwa są ważnym narzędziem do zapewnienia bezpieczeństwa Twojej posesji. Jednak jeśli nie zostaną prawidłowo zabezpieczone, te kamery mogą zostać zhakowane. Oto kilka strategii, które pomogą Ci chronić Twoje kamery bezpieczeństwa przed hakerami:

- Użyj Unikalnego Hasła:Upewnij się, aby używać unikalnego hasła dla swoich kamer bezpieczeństwa. Unikaj używania w hasłach słów lub wzorów powszechnie używanych, ponieważ mogą one zostać łatwo zgadnięte przez hakerów. Ważne jest także regularne zmienianie haseł, aby zachować ich bezpieczeństwo.

- Zaszyfruj dane:Upewnij się, aby zaszyfrować wszelkie dane lub materiały wysłane z Twojej kamery bezpieczeństwa. Szyfrowanie sprawia, że trudniej jest dla hakerów przechwycić i uzyskać dostęp do danych.

- Regularnie aktualizuj oprogramowanie firmowUpewnij się, aby regularnie aktualizować oprogramowanie w swoich kamerach bezpieczeństwa. Robiąc to zapewni, że wszelkie luki bezpieczeństwa lub podatności zostaną naprawione.

- Wyłącz dostęp zdalny:Wyłącz dostęp zdalny do twoich kamer bezpieczeństwa. To zapobiegnie hakerom uzyskaniu dostępu do kamer zdalnie.

- Wyłącz Wi-Fi:Jeśli twoje kamery bezpieczeństwa są podłączone do sieci Wi-Fi, upewnij się, że wyłączasz Wi-Fi, gdy nie jest używane. To zapobiegnie hakerom dostępu do danych kamery.

- Zainstaluj oprogramowanie zapór ogniowych i antywirusów.Zainstaluj oprogramowanie zapór i antywirusów na swoim systemie, aby chronić swoje kamery bezpieczeństwa przed atakami. Zapory i oprogramowanie antywirusowe mogą pomóc w zapobieganiu hakerom w dostępie do kamer bezpieczeństwa.

Poprzez stosowanie tych strategii, możesz pomóc chronić swoje kamery bezpieczeństwa przed hakerami.

Implementowanie silnych haseł

Zabezpieczenie kamery WiFi przed hakerami zaczyna się od ustawienia silnego hasła. Oto kilka wskazówek dotyczących tworzenia silnego hasła dla kamery WiFi:

- Utwórz hasło, które ma co najmniej 8 znaków.

- Includuj kombinację wielkich i małych liter, cyfr oraz znaków specjalnych.

- Unikaj używania słów lub zwrotów, które łatwo można zgadnąć.

- Unikaj używania popularnych słów takich jak „hasło” lub „admin”.

- Unikaj używania danych osobowych takich jak twoje imię lub adres.

- Zmień swoje hasło regularnie.

Poprzez stosowanie się do tych zasad możesz upewnić się, że twoje hasło jest trudne do odgadnięcia i chronić twoją kamerę WiFi przed hakerami.

Zapewnianie bezpieczeństwa routera

Routery są bramami do internetu. Aby chronić bezpieczeństwo Twojej sieci, ważne jest, aby Twój router i jego ustawienia były właściwie zabezpieczone. Oto kilka wskazówek, jak zabezpieczyć swój router:

- Upewnij się, że twój router jest aktualny. Upewnij się, że zawsze instalujesz najnowsze aktualizacje oprogramowania i łatki zabezpieczeń, aby zapewnić swojemu routerowi najnowsze zabezpieczenia.

- Zmień domyślną nazwę użytkownika i hasło. Domyślnie routery będą wyposażone w domyślną nazwę użytkownika i hasło. Ważne jest, aby to zmienić na coś, co jest bardziej bezpieczne i trudniejsze do odgadnięcia.

- Włącz szyfrowanie. Szyfrowanie pomaga chronić dane przesyłane przez sieć przed wykradzeniem przez nieupoważnionych użytkowników. Zaleca się włączenie szyfrowania Wi-Fi Protected Access (WPA2).

- Włącz zaporę ogniową. Zabezpieczenia te pomagają chronić sieć przed atakami złośliwymi i niepożądanymi ingerencjami. Zaleca się włączenie zarówno zabezpieczenia sprzętowego, jak i oprogramowania zapory ogniowej.

- Wyłącz dostęp zdalny. Dostęp zdalny pozwala użytkownikom uzyskać dostęp do routera z poza lokalnej sieci. Może to stanowić zagrożenie dla bezpieczeństwa, dlatego zaleca się wyłączenie tej opcji.

- Wyłącz Universal Plug and Play (UPnP). UPnP jest protokołem, który pozwala urządzeniom w sieci na automatyczną konfigurację routera. Zaleca się wyłączenie tej funkcji, ponieważ może stanowić ryzyko dla bezpieczeństwa.

- Wyłącz bezpieczne skonfigurowanie Wi-Fi (WPS). WPS to funkcja, która umożliwia łatwe skonfigurowanie routera. Jednak może to być również zagrożeniem dla bezpieczeństwa, dlatego zaleca się wyłączenie tej funkcji.

Dzięki śledzeniu tych wskazówek, możesz upewnić się, że twój router i jego ustawienia są odpowiednio zabezpieczone i chronią twoją sieć przed złośliwymi atakami.

Konfigurowanie zapór ogniowych

Ustawianie zapór ogniowych jest ważnym krokiem w celu zabezpieczenia swojej kamery WiFi przed potencjalnymi hakerami. Zapory ogniowe pełnią funkcję bariery między kamerą a Internetem, blokując szkodliwą ruch i odpychając niepożądanych intruzów.

Aby skonfigurować swoją zaporę sieciową, będziesz potrzebować dobrego routera. Szukaj takiego, który obsługuje najnowsze protokoły bezpieczeństwa, takie jak WPA2-PSK i WPA3-PSK. To pomoże zapewnić, że twoja kamera jest chroniona przed najnowszymi zagrożeniami.

Gdy już masz router, będziesz musiał go skonfigurować. Zacznij od wyłączenia niepotrzebnych usług, takich jak protokół zdalnego pulpitu (RDP) i wspólne wykorzystanie (UPnP). Te usługi mogą być wykorzystywane przez hakerów do uzyskania dostępu do twojej kamery.

Następnie będziesz chciał ustawić bezpieczne hasło dla swojego routera. Upewnij się, że Twoje hasło jest długie i skomplikowane, zawierające połączenie liter, cyfr i symboli. To pomoże odstraszyć potencjalnych hakerów.

Na koniec będziesz musiał skonfigurować przekierowanie portów. Przekierowanie portów to funkcja, która pozwala kontrolować, które porty są otwarte na twoim routerze. To zapewni, że twoja kamera będzie dostępna tylko z portów, które określiłeś.

Poprzez podążanie za tymi krokami, możesz upewnić się, że twoja kamera WiFi jest bezpieczna i chroniona przed potencjalnymi hakerami. Zaporami ogniowymi można skutecznie odstraszyć niepożądanych intruzów, dlatego upewnij się, że są one poprawnie ustawione.

Używanie oprogramowania antywirusowego.

Gdy chodzi o ochronę Twojej kamery wifi przed hackerami, jednym z najważniejszych środków bezpieczeństwa jest stosowanie oprogramowania antywirusowego. Oprogramowanie antywirusowe jest zaprojektowane w celu wykrywania i usuwania szkodliwego oprogramowania, takiego jak wirusy, programy szpiegujące i złośliwe oprogramowanie. Korzystając zOprogramowanie antywirusowe pozwala chronić twoją kamerę przed włamaniem i zapobiec potencjalnym uszkodzeniom. Oto kilka wskazówek dotyczących korzystania z oprogramowania antywirusowego w celu ochrony twojej kamery Wi-Fi:

- Wybierz oprogramowanie antywirusowe, które jest zaprojektowane w celu wykrywania i ochrony przed najnowszymi zagrożeniami.

- Zainstaluj oprogramowanie antywirusowe na wszystkich swoich urządzeniach, które są podłączone do tej samej sieci wifi, co twoja kamera.

- Upewnij się, aby oprogramowanie antywirusowe było zawsze aktualizowane z najnowszymi łatami zabezpieczeń.

- Regularnie skanuj swoją kamerę i inne urządzenia pod kątem wirusów, spyware i innego złośliwego oprogramowania.

- Jeśli znajdziesz jakiekolwiek złośliwe oprogramowanie na twojej kamerze lub innych urządzeniach, upewnij się, aby natychmiast je usunąć.

Poprzez używanie oprogramowania antywirusowego, możesz podjąć proaktywne kroki, aby chronić swoją kamerę wifi przed hakerami i upewnić się, że twoja kamera pozostaje bezpieczna.

Aktualizacja oprogramowania

Aktualizacja oprogramowania firmware kamery Wi-Fi jest kluczowym elementem włamania do urządzenia. Aktualizacje oprogramowania mogą dodawać lub usuwać funkcje, a także wpływać na ustawienia bezpieczeństwa kamery. Bez najnowszego oprogramowania firmware kamera może być podatna na atak.

Aby zaktualizować oprogramowanie, będziesz musiał pobrać aktualizację oprogramowania ze strony producenta. Po pobraniu aktualizacji będziesz musiał podłączyć aparat do komputera i użyć kabla danych lub portu USB do przenoszenia aktualizacji.

Una vez que la actualización se transfiera a la cámara, deberás acceder a la configuración de la cámara y aplicar la actualización. Este proceso puede variar de una cámara a otra, así que asegúrate de consultar las instrucciones del fabricante para el modelo específico que estás intentando.o hackowaniu.

Po zastosowaniu aktualizacji kamera będzie bardziej bezpieczna i trudniejsza do włamania. Ważne jest, aby utrzymywać aktualną wersję firmware kamery wifi, aby ją chronić przed atakiem.

Często Zadawane Pytania

Jakie kroki muszę podjąć, aby zhackować kamerę wifi?

- Najpierw musisz określić rodzaj kamery, którą chcesz zhakować.

- Następnie musisz znaleźć adres IP kamery. Możesz to zrobić, używając narzędzia skanowania sieci, takiego jak Nmap.

- Następnie, musisz znaleźć domyślną nazwę użytkownika i hasło kamery. Możesz znaleźć tę informację na stronie internetowej producenta.

- Raz masz nazwę użytkownika i hasło, możesz spróbować zalogować się do kamery za pomocą klienta FTP.

- Gdy się zalogujesz, możesz wtedy przesłać złośliwy kod do aparatu.

- Kod zostanie wykonany, gdy aparat zostanie włączony, dając Ci dostęp do aparatu.

- Na koniec możesz użyć kamery, aby wyświetlić materiał i uzyskać dostęp do ustawień kamery.

Czy istnieje ryzyko naruszenia bezpieczeństwa moich kamer, jeśli zhakuję kamerę wifi?

Tak, istnieje ryzyko naruszenia bezpieczeństwa twoich kamer, jeśli zhakujesz kamerę wifi. Ważne jest, aby zrozumieć zagrożenia związane z próbą hakowania kamery wifi. Poniżej znajdują się potencjalne ryzyka związane z hakowaniem kamery wifi:

- Niedozwolony dostęp do strumienia w czasie rzeczywistym i nagrań z twojej kamery.

- Nieautoryzowany dostęp do przechowywanych danych na karcie pamięci aparatu.

- Haker może mieć dostęp do twojej sieci domowej i innych podłączonych urządzeń.

- Zewnętrzna kontrola kamery, co może pozwolić hackerowi na manipulowanie ustawieniami i funkcjami kamery.

- Hacker może mieć dostęp do przeglądania lub usuwania każdego zapisanego obrazu lub wideo.

- Haker może mieć możliwość przeglądania lub dostępu do innych danych przechowywanych na kamerze.

To ważne jest, aby pamiętać, że hackowanie kamery wifi wiąże się z własnym zestawem ryzyk i powinno być wykonywane z ostrożnością i zrozumieniem potencjalnych konsekwencji.

Czy są jakieś środki bezpieczeństwa, które powinienem podjąć, aby chronić się przed hakowaniem kamery wifi?

Ważne jest podjęcie kroków w celu ochrony siebie i twojej kamery wifi przed hakerami. Oto kilka prostych kroków, które można podjąć, aby pomóc w zabezpieczeniu twojej kamery wifi.

- Zmień domyślne hasło swojej kamery. Zawsze powinieneś zmienić domyślne hasło na coś bardziej bezpiecznego i trudniejszego do odgadnięcia.

- Włącz uwierzytelnianie dwuskładnikowe. To doda dodatkową warstwę bezpieczeństwa do Twojej kamery i utrudni hakerom dostęp do Twojego urządzenia.

- Upewnij się, aby zaktualizować swoją aparat. Sprawdź, czy są dostępne nowe aktualizacje firmware, które mogą zawierać łatki bezpieczeństwa.

- Wyłącz dostęp zdalny. Jeśli nie potrzebujesz dostępu do swojej kamery zdalnie, upewnij się, że wyłączysz tę funkcję.

- Zainstaluj zaporę sieciową. Zainstaluj zaporę sieciową w sieci domowej, aby pomóc chronić urządzenie przed zagrożeniami z zewnątrz.

Przez podjęcie tych prostych kroków możesz pomóc zapewnić, że twoja kamera wifi pozostanie bezpieczna i chroniona przed hakerami.

Jak mogę zidentyfikować, czy moje kamery bezpieczeństwa zostały zhakowane przez kamerę Wi-Fi?

Jeśli podejrzewasz, że twoje kamery bezpieczeństwa zostały zhakowane poprzez kamerę wifi, istnieją pewne oznaki, na które możesz zwrócić uwagę, aby ustalić, czy tak jest w rzeczywistości.

- Jednym z najbardziej oczywistych oznak jest, gdy zauważysz, że kamera porusza się sama lub jeśli jest skierowana w innym kierunku niż ustawiono ją do tego.

- Jeśli nie możesz połączyć się z kamerą, nawet po jej zresetowaniu, może to być oznaką, że została ona zhakowana.

- Sprawdzenie dzienników kamery może również pomóc w określeniu, czy została ona zhakowana. Jeśli w dziennikach zauważysz jakieś podejrzane działania, takie jak nieznane adresy IP lub długie okresy czasu, w których nie było żadnej aktywności, może to być oznaką, że ktoś uzyskał dostęp.Dostęp do aparatu.

- Jeśli nadal nie możesz określić, czy twoja kamera została zhakowana, może być mądrze skontaktować się z profesjonalnym ekspertem IT w zakresie bezpieczeństwa, aby Ci pomógł w badaniu.

Czy jest możliwe wykrycie i zapobieżenie dalszym naruszeniom bezpieczeństwa w przypadku hakowania kamery wifi?

Jest możliwe wykryć hack kamery wifi i zapobiec dalszym naruszeniom bezpieczeństwa. Oto kilka wskazówek, jak to zrobić:

- Sprawdzanie ustawień routera: ustawienia routera powinny być regularnie sprawdzane, aby zapewnić bezpieczne używanie kamery. Obejmuje to sprawdzenie protokołów szyfrowania, nazwy użytkownika i hasła oraz częstotliwości połączenia.

- Instalowanie zapory ogniowej: Instalowanie zapory ogniowej może pomóc chronić kamerę wifi przed potencjalnymi hakerami. Zapora powinna być skonfigurowana, aby blokować wszelkie nieautoryzowane ruchy przychodzące.

- Aktualizacja oprogramowania: Firmware kamery wifi powinien być regularnie aktualizowany w celu zapewnienia zastosowania wszelkich łatek bezpieczeństwa.

- Korzystanie z VPN: Wirtualna sieć prywatna (VPN) może pomóc chronić kamerę wifi przed potencjalnymi hakerami. VPN powinien być skonfigurowany tak, aby szyfrować wszelkie dane przesyłane przez sieć.

- Używanie oprogramowania antywirusowego: oprogramowanie antywirusowe może pomóc chronić kamerę wifi przed jakimkolwiek złośliwym oprogramowaniem lub wirusami.

Wnioski

Hacking kamery Wi-Fi może być stosunkowo łatwym zadaniem, jeśli posiadasz odpowiedni zestaw umiejętności i narzędzi. Jednak może to być również niebezpieczne przedsięwzięcie, jeśli zostanie wykonane nieprawidłowo, ponieważ może doprowadzić do całkowitego złamania zabezpieczeń twojej kamery. Dlatego ważne jest, aby mieć świadomość, jakie ryzyko się podejmuje, i aby upewnić się, że wykonuje się wszystko zgodnie z procedurami bezpieczeństwa.Antes de intentar hackear una cámara wifi, es importante evaluar los riesgos y beneficios. Si decide continuar, asegúrese de entender los riesgos y estar preparado para tomar las medidas necesarias para proteger sus cámaras de seguridad. Por último, recuerde siempre mantener su seguridad actualizada.Czy wasze kamery bezpieczeństwa są zaktualizowane z najnowszym oprogramowaniem i oprogramowaniem, aby zapewnić ich bezpieczeństwo?

Odniesienia

- Vacca, John R. „Podręcznik z zakresu bezpieczeństwa komputerowego i informacji.” Elsevier, 2017.

- Bagley, John. “Bezpieczeństwo sieci: Poradnik dla początkujących.” McGraw Hill Education, 2016.

- Crowley, Michael. „Hacking Wireless Networks For Dummies”. John Wiley & Sons, 2013.

- Gorenc, Zane. „Bezpieczeństwo sieci bezprzewodowych: przewodnik dla początkujących”. McGraw Hill Education, 2019.

- Munro, Craig. „Jak zhakować Wi-Fi: Łamanie haseł WEP, WPA i WPA2”. Taylor & Francis, 2015.